Parallelamente alle due nuove soluzioni di cybersecurity, Microsoft ha rilasciato anche la 24° edizione del Microsoft Security Intelligence Report (SIR). Lo studio offre una panoramica completa delle minacce informatiche del 2018.

Il rapporto evidenzia ciò che è emerso durante l’anno trascorso. E offre delle linee guida che dovrebbero essere implementate per migliorare il livello di sicurezza.

L’indagine si basa sull’analisi di 6.500 miliardi di minacce che transitano nel cloud Microsoft ogni giorno. E sugli insight di migliaia di ricercatori che operano nel campo della sicurezza in tutto il mondo.

L’ultimo Microsoft Security Intelligence Report ha confermato l’efficacia delle nuove tecniche difensive adottate dalle comunità di cybersecurity a livello globale. Queste, evidenzia il report, hanno costretto gli attaccanti a cambiare le proprie strategie.

La ricerca ha inoltre confermato che per affrontare il nuovo scenario delle minacce in modo efficace serve adottare un approccio moderno. Un approccio che sfrutti ciò che la tecnologia mette a disposizione, dal cloud all’intelligenza artificiale, al machine learning. E che consenta alle aziende di essere flessibili e di poter operare in mobilità senza che la sicurezza diventi un freno.

Calano gli attacchi ransomware e crescono i miner

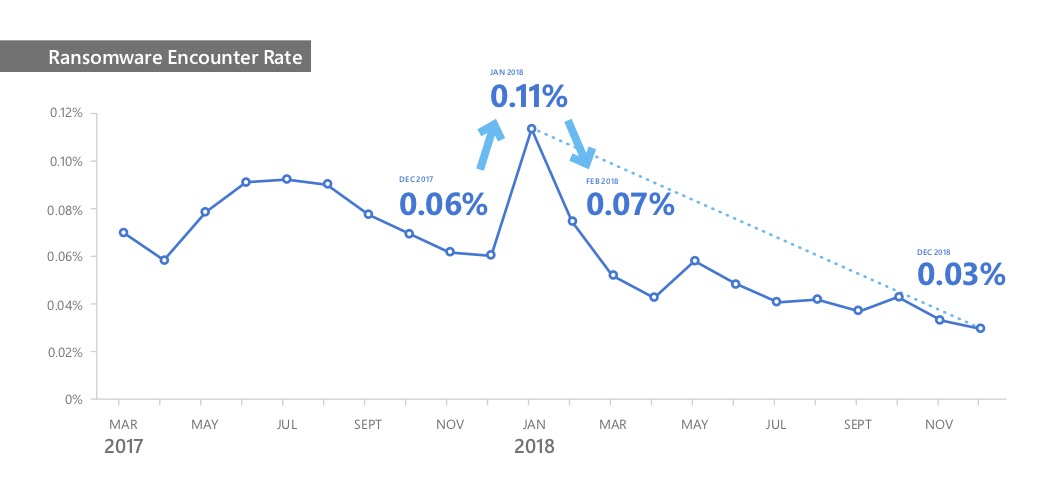

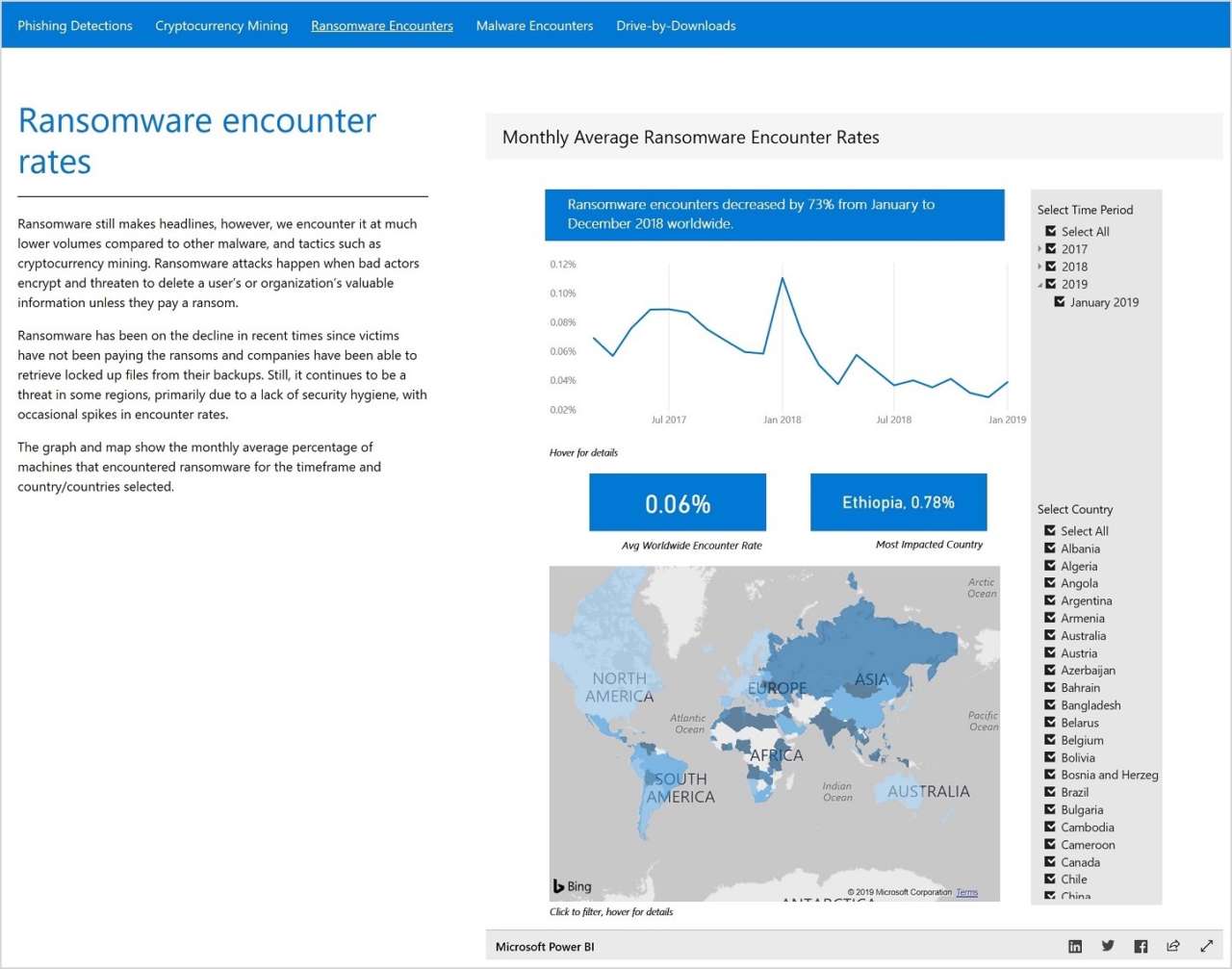

Nel 2017 avevano rappresentato una delle più diffuse e pericolose minacce di sicurezza. Stiamo parlando degli attacchi ransomware, che hanno invece subito un calo di circa il 60% tra marzo 2017 e dicembre 2018.

Questa diminuzione è principalmente dovuta alla maggiore sofisticatezza delle tecnologie di difesa e alla crescente attenzione posta dagli utenti. Queste cause (positive) hanno portato i cyber criminali a cambiare strategia, preferendo tipologie di attacco più invisibili.

Questa diminuzione è principalmente dovuta alla maggiore sofisticatezza delle tecnologie di difesa e alla crescente attenzione posta dagli utenti. Queste cause (positive) hanno portato i cyber criminali a cambiare strategia, preferendo tipologie di attacco più invisibili.

Tuttavia, in Italia i ransomware rappresentano ancora uno dei primi vettori di attacco per le aziende pubbliche. Ciò, a causa della resistenza da parte delle istituzioni a utilizzare le nuove tecnologie come strumenti di difesa. Affidandosi invece a soluzioni di protezione perimetrale e strumenti basati sul concetto di signature, che non si rivelano efficaci.

Se il calo degli attacchi ransomware è una buona notizia, c’è comunque da mantenere alta l’attenzione, in tema cybersecurity. In risposta al calo degli attacchi ransomware, è stata infatti registrata una prevalenza dei miner di criptovalute. Questi vengono installati sui computer delle vittime a loro insaputa, “rubando” la potenza di calcolo necessaria per il mining.

Una delle ragioni dell’aumento dei miner è proprio la loro capacità di passare inosservati. Essi sono silenti, operano in background, e sono difficili da identificare in assenza di strumenti di endpoint protection. Che monitorano i processi attivi e controllano il traffico in uscita.

Gli esperti di Microsoft hanno inoltre evidenziato la diffusione di un tipo diverso di miner. Un tipo che non richiede l’installazione sul Pc degli utenti ma che è completamente basato sui browser web. E che effettua il mining di criptovalute quando gli utenti visitano un sito infetto.

Vulnerabilità della cybersecurity

Un’altra tattica utilizzata dai cyber criminali prevede l’inserimento di una componente dannosa in un’applicazione legittima. Oppure nel pacchetto di aggiornamento distribuito a tutti gli utenti.

Questi attacchi possono essere molto difficili da rilevare perché fanno leva sulla fiducia che gli utenti ripongono nei confronti dei vendor. Il report include diversi esempi, tra i quali la campagna Dofoil, che dimostra quanto questo genere di attacchi sia in grado di diffondersi rapidamente. Nelle prime 12 ore dall’inizio della campagna, Windows Defender Antivirus ha bloccato oltre 400.000 tentativi di infezione in tutto il mondo.

Infine, il phishing si è confermato il metodo di attacco preferito dai cyber criminali. Tra gennaio e dicembre 2018 la percentuale di messaggi di phishing tra le email in arrivo è aumentata del 250%.

Infine, il phishing si è confermato il metodo di attacco preferito dai cyber criminali. Tra gennaio e dicembre 2018 la percentuale di messaggi di phishing tra le email in arrivo è aumentata del 250%.

Questo trend non è una sorpresa e non sembra destinato a cambiare nel prossimo futuro. Anche in questo caso, gli attaccanti hanno cambiato le proprie tattiche in risposta ai tool e alle tecniche di rilevamento sempre più sofisticati. Lo hanno fatto, riducendo la durata delle campagne e affidandosi alle infrastrutture cloud pubbliche per celare i propri attacchi.

È possibile scaricare il Microsoft Security Intelligence Report completo a questo link.

È possibile scaricare il Microsoft Security Intelligence Report completo a questo link.

A questo link è invece disponibile il sito interattivo che consente di effettuare ricerche approfondite per regione geografica e arco temporale.