Non è affatto una novità, anzi, va avanti da tempo e con meccanismi pressoché uguali, ma continua a essere un flagello che ancora colpisce almeno un Mac su dieci: si tratta di Shlayer, una famiglia di malware di tipo Trojan che viene tuttora distribuito su migliaia di siti e che è progettato per colpire gli utenti macOS.

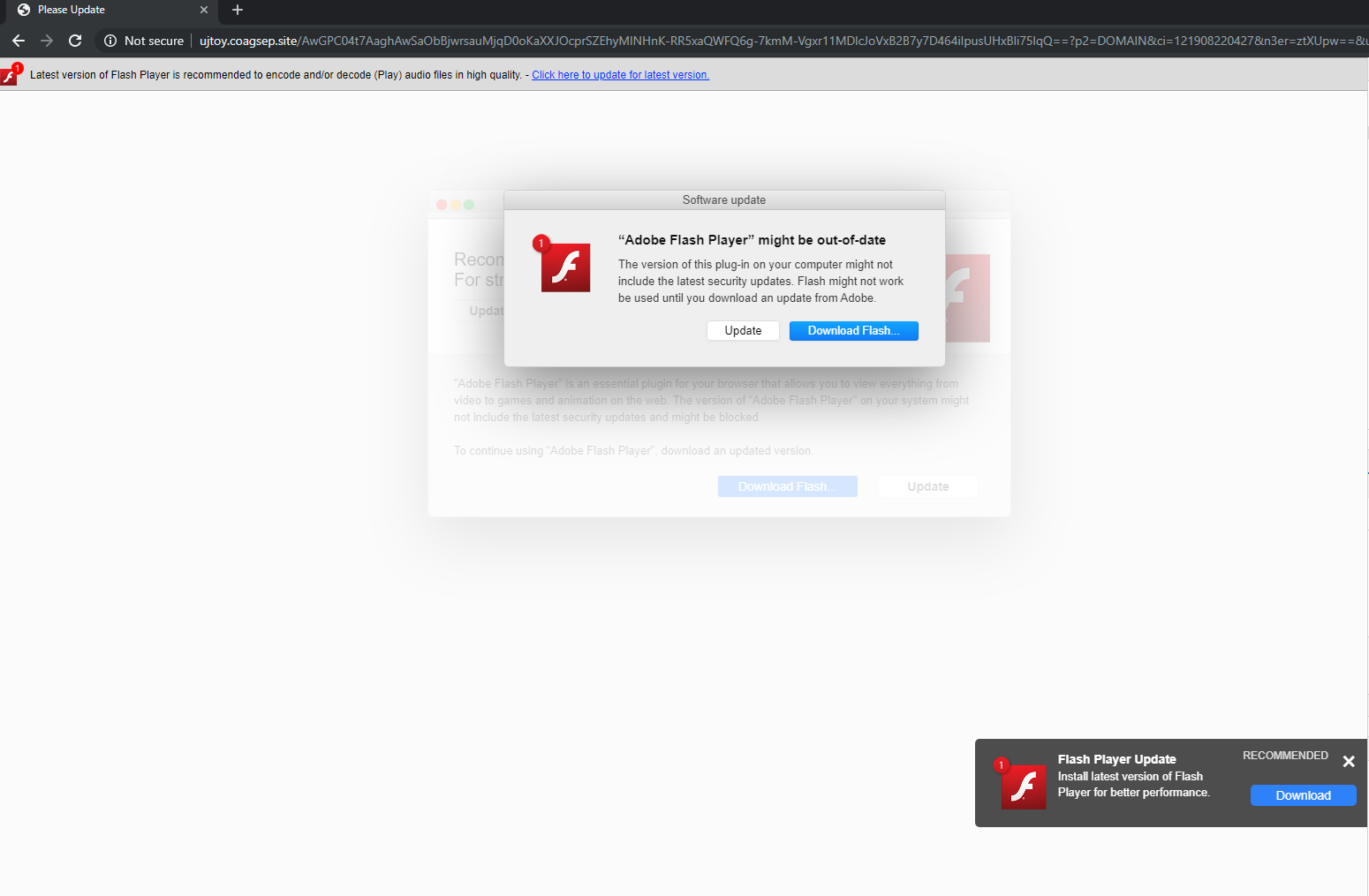

Come si diffonde Shlayer? Come dicevamo, più o meno sempre allo stesso modo. Una landing page pubblicitaria fake segnala la necessità di procedere con un aggiornamento di Flash Player, anch’esso fake.

Da questa pagina finta la vittima scarica il malware, pensando sia un update per Flash Player, e invece si tratta in realtà del download di questo Trojan specializzato nell’installazione di adware.

Per incentivare il processo di installazione, l’autore della minaccia dietro Shlayer crea un vero e proprio sistema di distribuzione del malware, che sfrutta una serie di canali progettati per indurre gli utenti a procedere con il download del contenuto malevolo.

Shlayer viene offerto come mezzo per monetizzare i siti web in una serie di piattaforme di partner program: il pagamento per ogni installazione di malware effettuata dagli utenti americani è relativamente alto, tanto da spingere oltre 1.000 siti partner a distribuire Shlayer.

Da questi siti la vittima scarica il malware e, per ogni installazione avvenuta in tal modo, il partner che ha distribuito i link al malware riceve un pagamento pay-per-install.

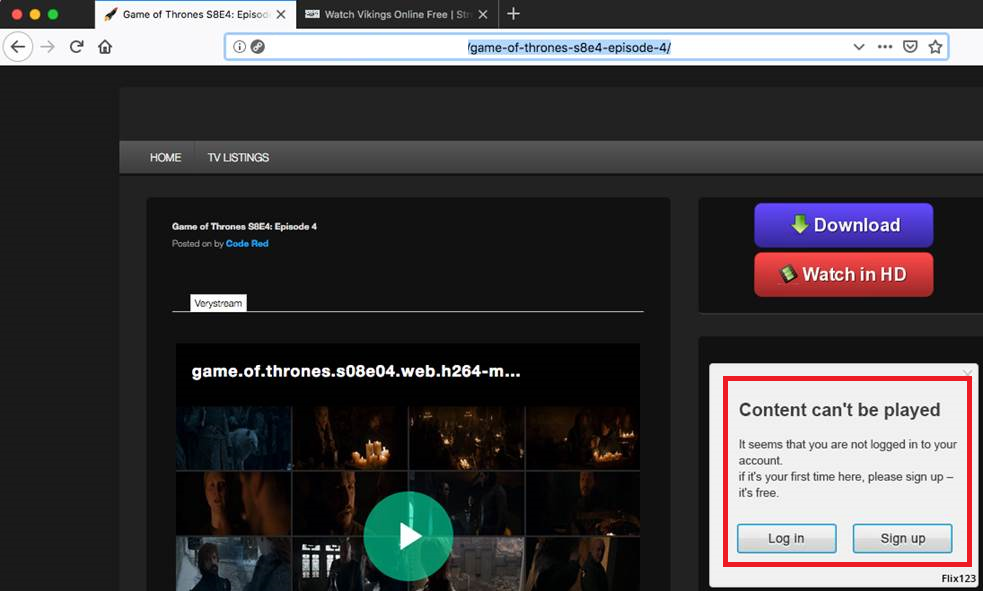

Un altro schema malevolo porta invece, a una falsa pagina web di aggiornamento di Adobe Flash, che a sua volta reindirizza gli utenti. Questi link non sono necessariamente su oscure pagine web sconosciute.

Anzi, possono partire da piattaforme di grande rilevanza e con un’audience di svariati milioni di persone, come YouTube o Wikipedia. In questi casi i link al sito web malevolo vengono inclusi nelle descrizioni dei video o nei riferimenti all’interno degli articoli. Gli utenti che cliccano su questi link vengono reindirizzati alle landing page per il download di Shlayer.

I rischi posti da Shlayer, definito come la minaccia più diffusa per gli utenti macOS, e i suoi meccanismi di diffusione, sono posti in risalto dai ricercatori di Kaspersky, che hanno individuato una grande quantità di siti Internet legittimi che contenevano link a 700 domini con contenuti malevoli.

Questo malware è molto diffuso: nel corso del 2019 i sistemi della società di cybersecurity lo hanno rilevato e bloccato almeno su un dispositivo su dieci tra quelli che utilizzano le soluzioni Kaspersky per Mac.

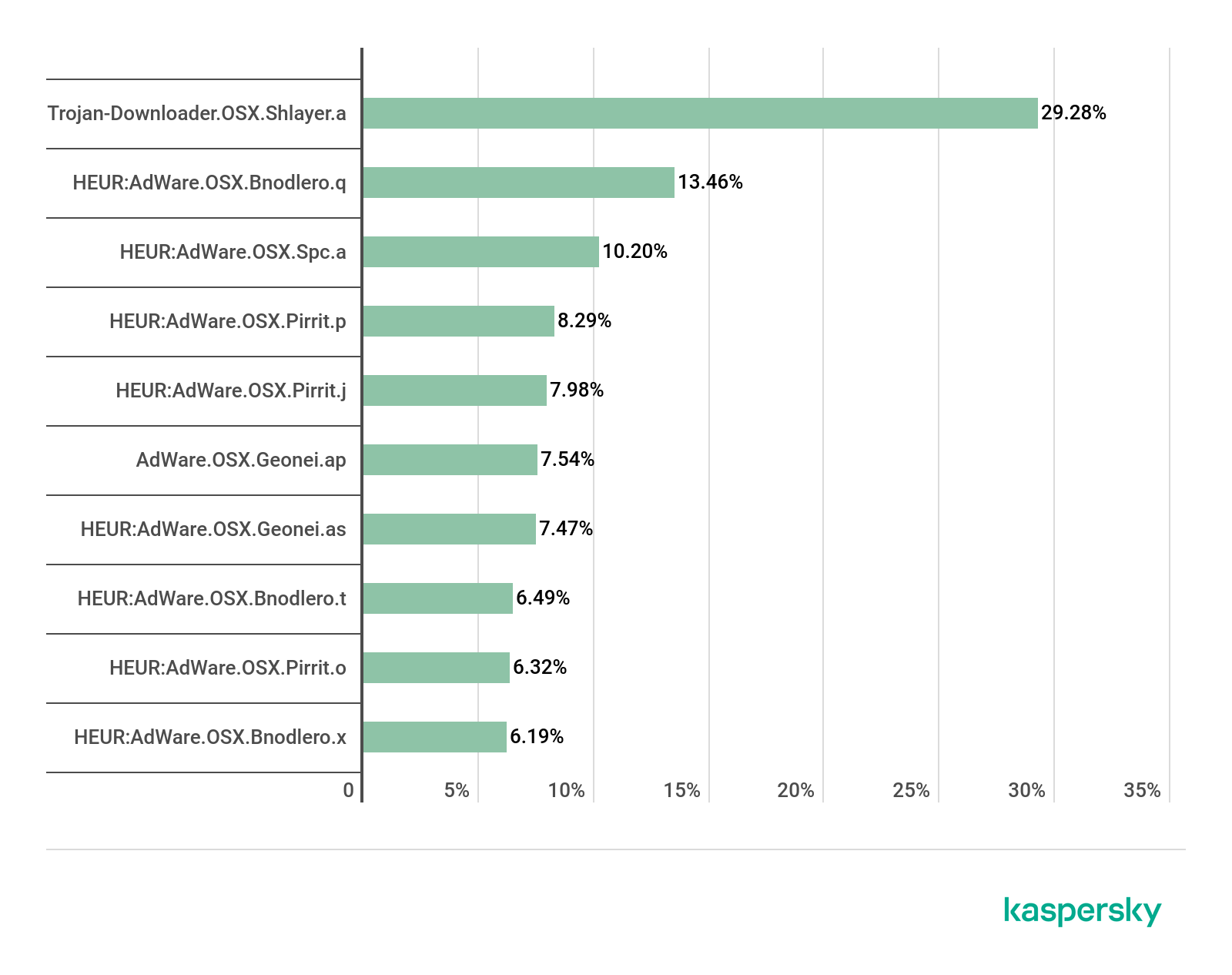

Considerando tutti gli attacchi rilevati dalle soluzioni Kaspersky su dispositivi macOS nel periodo che va da gennaio a novembre 2019, Shlayer è stato individuato come responsabile circa in un terzo dei casi analizzati, con un impatto del 29,28%.

Quasi tutte le altre 10 principali minacce per il mondo macOS, sottolineano ancora i ricercatori Kaspersky, sono adware che Shlayer installa: AdWare.OSX.Bnodlero, AdWare.OSX.Geonei, AdWare.OSX.Pirrit e AdWare.OSX.Cimpli.

La maggior parte dei siti web che includono un collegamento a una pagina fake per il download di un falso aggiornamento di Flash Player riportano contenuti in inglese.

La maggior parte dei siti web che includono un collegamento a una pagina fake per il download di un falso aggiornamento di Flash Player riportano contenuti in inglese.

È quanto emerge nel report dall’analisi dei Paesi principalmente colpiti dalla minaccia: Stati Uniti (31%), Germania (14%), Francia (10%) e Regno Unito (10%).

Per ridurre i rischi d’infezione legati ai Trojan come Shlayer, gli esperti di Kaspersky consigliano, oltre all’utilizzo di soluzioni di sicurezza, di procedere con l’installazione di programmi e aggiornamenti solo a partire da fonti affidabili e di cercare sempre maggiori informazioni sul sito di intrattenimento che si pensa di usare, esaminando la sua reputazione online e cercando di trovare dei feedback in merito.

Maggiori informazioni su questa famiglia di Trojan sono disponibili su Securelist.com.