Di recente, Cloudflare ha condiviso il fatto di aver rilevato e mitigato automaticamente un attacco DDoS che ha raggiunto un picco appena sotto i 2 Tbps: il più grande che l’azienda abbia visto fino ad oggi.

Si trattava di un attacco multivettore che combinava attacchi di DNS amplification e UDP floods. L’intero attacco – ha sottolineato Cloudflare – è durato solo un minuto.

L’attacco è stato lanciato da circa 15.000 bot che eseguivano una variante del codice originale Mirai su dispositivi IoT e istanze GitLab senza patch.

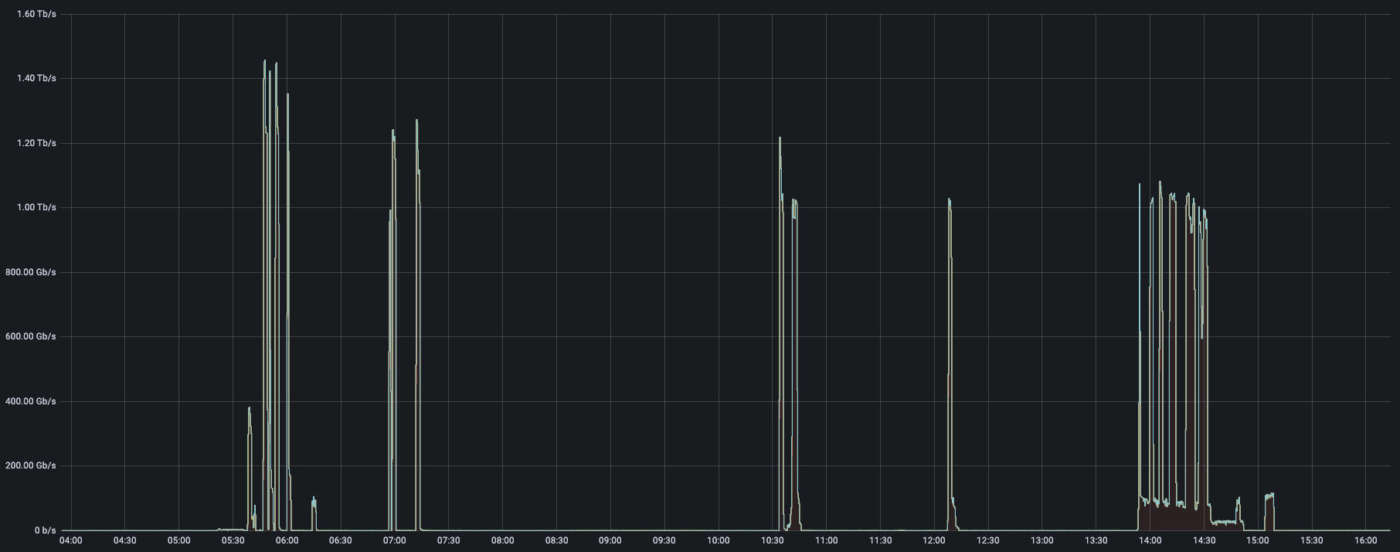

Cloudflare ha anche messo in evidenza di aver registrato nello scorso trimestre più attacchi DDoS da terabit. E questo attacco si è posto in continuazione di questo trend che indica un aumento dell’intensità degli attacchi.

Un altro dato chiave del rapporto Q3 DDoS Trends di Cloudflare è che gli attacchi DDoS network-layer sono effettivamente aumentati del 44% trimestre su trimestre.

Con il quarto trimestre che non è ancora finito, l’azienda ha ancora una volta registrato molteplici attacchi di forza terabit, che hanno preso di mira i clienti Cloudflare.

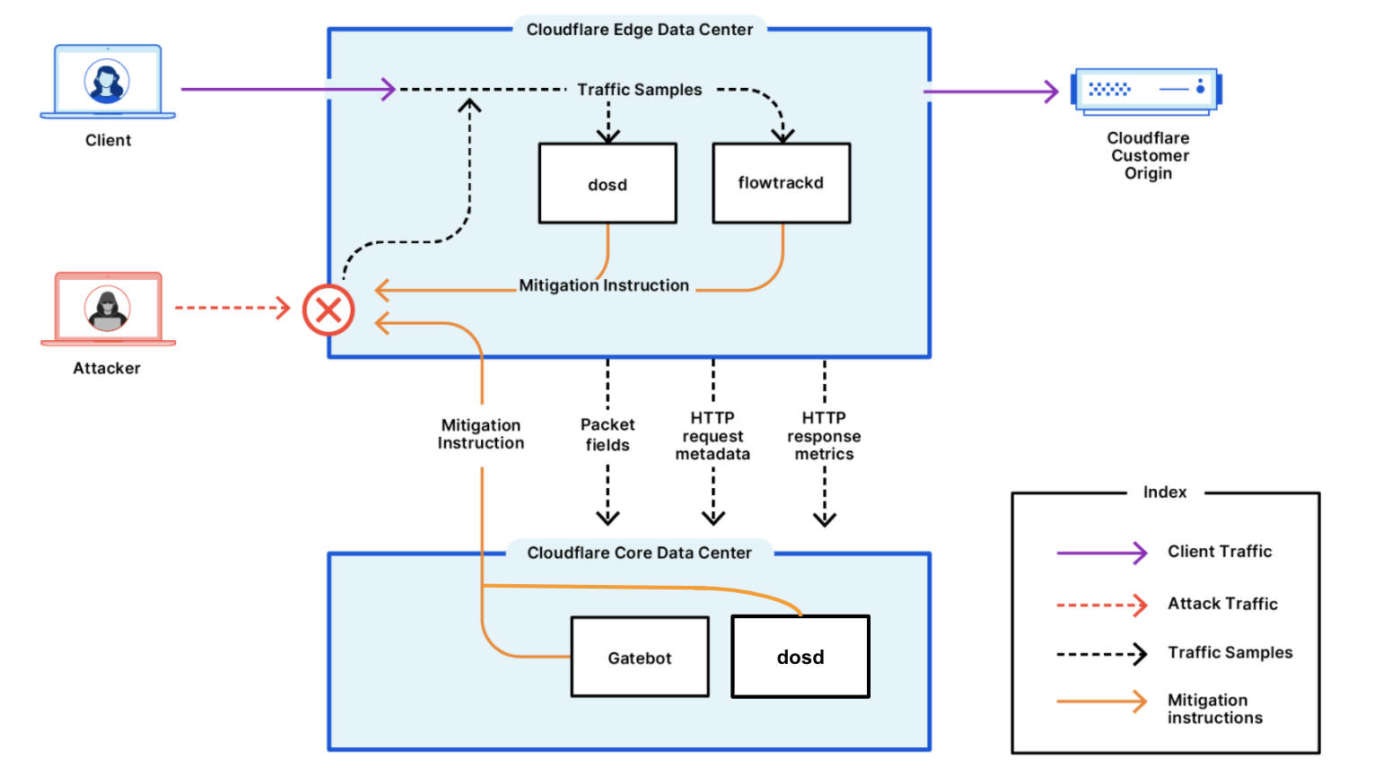

I sistemi di Cloudflare – ha dichiarato l’azienda – analizzano costantemente i campioni di traffico “out-of-path”, il che permette di rilevare in modo asincrono gli attacchi DDoS senza causare latenza o impatto sulle prestazioni.

Una volta che il traffico dell’attacco è stato rilevato (entro frazioni di secondo), i sistemi di Cloudflare hanno generato una firma in tempo reale che si è abbinata chirurgicamente ai pattern di attacco per mitigarlo senza impattare sul traffico legittimo.

Una volta generata, l’impronta digitale viene propagata come regola di mitigazione effimera alla posizione più ottimale sull’edge di Cloudflare, per una mitigazione efficiente in termini di costi.

In questo caso specifico, come con la maggior parte degli attacchi DDoS L3/4, per la regola è stato fatto un push in-line nel kernel Linux eXpress Data Path (XDP), per causare il drop del pacchetto di attacco a velocità di trasmissione.