Armis, piattaforma unificata di visibilità e sicurezza delle risorse, ha annunciato la scoperta di cinque vulnerabilità critiche, note come TLStorm 2.0, nell’implementazione delle comunicazioni TLS in diversi modelli di switch di rete.

Le vulnerabilità derivano da un difetto di progettazione simile identificato nelle vulnerabilità TLStorm (scoperte all’inizio di quest’anno da Armis), espandendo la portata di TLStorm a milioni di ulteriori dispositivi di infrastruttura di rete di livello enterprise.

Nel marzo 2022, Armis ha rivelato per la prima volta TLStorm, tre vulnerabilità critiche nei dispositivi APC Smart-UPS.

Le vulnerabilità consentono a un utente malintenzionato di ottenere il controllo dei dispositivi Smart-UPS da Internet senza alcuna interazione da parte dell’utente, con conseguente sovraccarico dell’UPS e infine la sua distruzione in una nuvola di fumo.

La causa principale di queste vulnerabilità era un uso improprio di NanoSSL, una popolare libreria TLS di Mocana.

Utilizzando la knowledge base di Armis – un database di oltre due miliardi di risorse – i ricercatori dell’azienda hanno identificato decine di dispositivi che utilizzano la libreria NanoSSL di Mocana.

I risultati includono non solo i dispositivi APC Smart-UPS ma anche due popolari fornitori di switch di rete che sono affetti da un simile difetto di implementazione della libreria.

Mentre i dispositivi UPS e gli switch di rete differiscono per funzione e livelli di fiducia all’interno della rete, i problemi di implementazione TLS sottostanti permettono conseguenze devastanti, ha sottolineato Armis.

TLStorm 2.0 espone vulnerabilità critiche

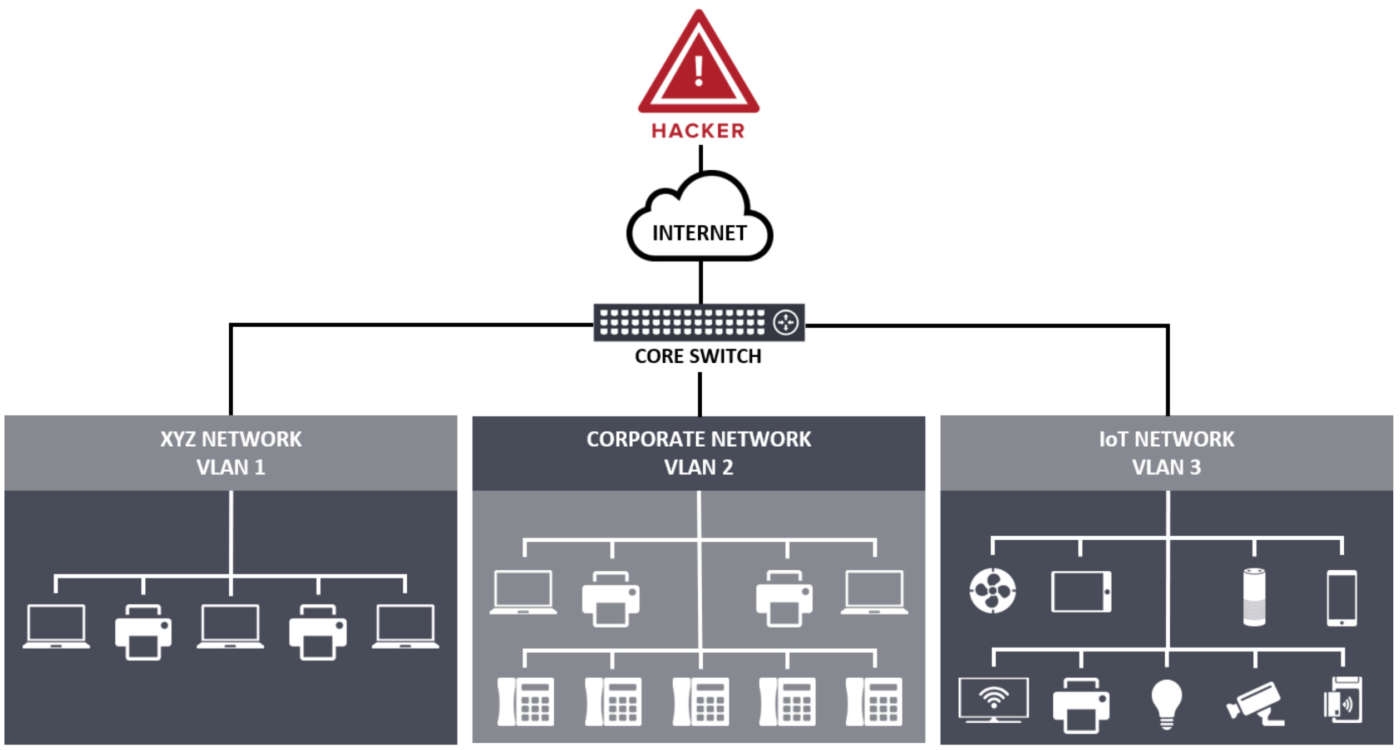

La nuova ricerca TLStorm 2.0 espone vulnerabilità che potrebbero permettere a un aggressore di prendere il pieno controllo sugli switch di rete utilizzati in aeroporti, ospedali, hotel e altre organizzazioni in tutto il mondo.

I fornitori interessati sono Aruba (acquisita da HPE) e Avaya Networking (acquisita da ExtremeNetworks).

Armis ha scoperto che entrambi i fornitori hanno switch che si espongono alle vulnerabilità di esecuzione di codice remoto (RCE) che possono essere sfruttate in rete, portando a:

- Rottura della segmentazione della rete, consentendo il movimento laterale verso ulteriori dispositivi modificando il comportamento dello switch

- Esfiltrazione di dati del traffico di rete aziendale o di informazioni sensibili dalla rete interna a Internet

- Fuga dal portale captive

Questi risultati della ricerca sono significativi – mette in evidenza Armis – in quanto evidenziano che l’infrastruttura di rete stessa è a rischio ed è sfruttabile dagli aggressori, il che significa che la sola segmentazione di rete non è più sufficiente come misura di sicurezza.

Barak Hadad, Head of Research, Armis, ha dichiarato: “La ricerca in Armis è guidata da un semplice scopo: identificare le minacce alla sicurezza emergenti per fornire ai nostri clienti una protezione continua e in tempo reale.

Il set di vulnerabilità TLStorm è un ottimo esempio di minacce alle risorse che prima non erano visibili alla maggior parte delle soluzioni di sicurezza, dimostrando che la segmentazione di rete non è più una mitigazione sufficiente e il monitoraggio proattivo della rete è essenziale.

I ricercatori di Armis continueranno ad esplorare le risorse in tutti gli ambienti per assicurarsi che la nostra base di conoscenza di oltre due miliardi di risorse stia condividendo le ultime attenuazioni delle minacce per tutti i nostri partner e clienti“.

Captive Portal

Un captive portal – spiegano gli esperti di Armis – è la pagina web visualizzata dagli utenti appena connessi di una rete Wi-Fi o cablata prima che venga loro concesso un accesso più ampio alle risorse di rete.

I captive portal sono comunemente usati per presentare una pagina di login che può richiedere autenticazione, pagamento o altre credenziali valide che sia l’host che l’utente accettano. Questi portali forniscono l’accesso a una vasta gamma di servizi a banda larga mobili e personali, compresi gli hotspot Wi-Fi e domestici via cavo e commerciali, e le reti cablate aziendali o residenziali, come complessi di appartamenti, camere d’albergo e centri commerciali.

Utilizzando le vulnerabilità di TLStorm 2.0, un aggressore può abusare del captive portal e ottenere l’esecuzione di codice remoto sullo switch senza bisogno di autenticazione. Una volta che ha il controllo dello switch, può disabilitare completamente il captive portal e spostarsi lateralmente nella rete aziendale.

CVE e dispositivi interessati

Armis ha condiviso i dettagli sulla vulnerabilità e sui dispositivi interessati.

Aruba

CVE-2022-23677 (9.0 CVSS score) – Uso improprio di NanoSSL su più interfacce (RCE).

La libreria NanoSSL menzionata in precedenza, è utilizzata in tutto il firmware degli switch Aruba per molteplici scopi. I due principali casi d’uso per i quali la connessione TLS effettuata utilizzando la libreria NanoSSL non è sicura e può portare a RCE:

- Captive portal – Un utente del captive portal può prendere il controllo dello switch prima dell’autenticazione.

- RADIUS authentication client – Una vulnerabilità nella gestione della connessione RADIUS potrebbe consentire a un utente malintenzionato che è in grado di intercettare la connessione RADIUS tramite un attacco man in the middle e ottenere RCE sullo switch senza alcuna interazione dell’utente.

CVE-2022-23676 (9.1 CVSS score) – Vulnerabilità di corruzione della memoria del client RADIUS.

RADIUS è un protocollo client/server di autenticazione, autorizzazione e contabilità (AAA) che permette l’autenticazione centrale per gli utenti che tentano di accedere a un servizio di rete. Il server RADIUS risponde alle richieste di accesso dei servizi di rete che agiscono come client.

Il server RADIUS controlla le informazioni nella richiesta di accesso e risponde con l’autorizzazione del tentativo di accesso, un rifiuto o una richiesta di ulteriori informazioni.

Ci sono due vulnerabilità di corruzione della memoria nell’implementazione del client RADIUS dello switch; esse portano a overflow dell’heap dei dati controllati dall’aggressore.

Questo può permettere a un server RADIUS maligno, o a un hacker con accesso al segreto condiviso RADIUS, di eseguire codice da remoto sullo switch.

I dispositivi Aruba interessati da TLStorm 2.0 sono:

- Aruba 5400R Series

- Aruba 3810 Series

- Aruba 2920 Series

- Aruba 2930F Series

- Aruba 2930M Series

- Aruba 2530 Series

- Aruba 2540 Series

Vulnerabilità pre-auth Avaya

La superficie di attacco per tutte e tre le vulnerabilità degli switch Avaya – ha spiegato Armis – è il portale di gestione web e nessuna delle vulnerabilità richiede alcun tipo di autenticazione, rendendolo un gruppo di vulnerabilità zero-click.

CVE-2022-29860 (CVSS 9.8) – Overflow dell’heap del riassemblaggio TLS.

Questa è una vulnerabilità simile a CVE-2022-22805 che Armis ha trovato nei dispositivi APC Smart-UPS. Il processo che gestisce le richieste POST sul server web non convalida correttamente i valori di ritorno di NanoSSL, causando un overflow dell’heap che può portare all’esecuzione di codice in remoto.

CVE-2022-29861 (CVSS 9.8) – Stack overflow dell’analisi delle intestazioni HTTP.

Un controllo improprio dei confini nella gestione dei dati del modulo multipart combinato con una stringa che non è null-terminata porta a uno stack overflow controllato dall’aggressore che può portare a RCE.

Overflow dell’heap nella gestione della richiesta HTTP POST

Una vulnerabilità nella gestione delle richieste HTTP POST dovuta a controlli di errore mancanti della libreria Mocana NanoSSL porta a un heap overflow di lunghezza controllata dall’aggressore, che può portare a RCE. Questa vulnerabilità non ha un CVE perché è stata trovata in una linea di prodotti fuori produzione di Avaya, il che significa che non verrà rilasciata alcuna patch per risolvere questa vulnerabilità, anche se i dati Armis mostrano che questi dispositivi possono ancora essere trovati nelle organizzazioni.

Dispositivi Avaya interessati da TLStorm 2.0:

- ERS3500 Series

- ERS3600 Series

- ERS4900 Series

- ERS5900 Series

Aggiornamenti e mitigazioni

Aruba e Avaya hanno collaborato con Armis, e i clienti sono stati informati e sono state rilasciate le patch per affrontare la maggior parte delle vulnerabilità. Per quanto è noto – ha dichiarato Armis –, non ci sono indicazioni che le vulnerabilità TLStorm 2.0 siano state sfruttate.

Le organizzazioni che distribuiscono i dispositivi Aruba colpiti dovrebbero applicare le patch ai dispositivi interessati immediatamente disponibili nel portale di supporto Aruba.

Le organizzazioni che distribuiscono i dispositivi Avaya colpiti dovrebbero controllare gli avvisi di sicurezza immediatamente nel portale di supporto Avaya.

I clienti Armis possono identificare immediatamente i dispositivi che sono vulnerabili nei loro ambienti e iniziare a rimediare.