L’approccio di fondo di blockchain è potenzialmente interessante per qualsiasi applicazione che debba garantire la certezza di una transazione o si basi su tale certezza.

E molte operazioni o blocchi di informazioni possono essere trasformati in una “transazione” per come la considerano le piattaforme a ledger distribuiti.

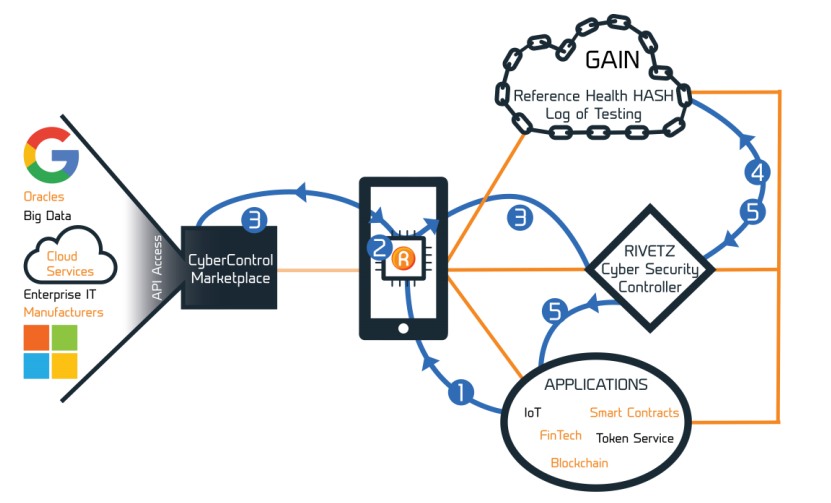

L’americana Rivetz ha presentato una nuova architettura che si basa su blockchain come sistema per garantire l’affidabilità di dispositivi hardware, in primo luogo smartphone ma in prospettiva anche oggetti in stile IoT.

La soluzione di Rivetz è un insieme molto articolato di componenti, localizzati tanto in rete quanto sul singolo device di proteggere. L’elemento fondamentale è la presenza di un Trusted Execution Environment (TEE) all’interno del processore del dispositivo, ossia una “enclave” sicura in cui memorizzare elementi digitali al di fuori della portata del sistema operativo e sottoposta a continue verifiche di sicurezza.

Una TEE esiste in quasi tutti i processori Intel e ARM e prende nomi diversi a seconda del produttore. L’elemento comune di base è che la TEE permette non solo di memorizzare e proteggere dati statici ma anche vere e proprie (piccole) applicazioni. Questa hanno la caratteristica di essere quindi “sicure” e di eseguire funzioni senza passare attraverso le routine del sistema operativo, che potrebbe essere compromesso in vari modi.

Rivetz intende combinare le potenzialità della TEE, che di solito non viene molto considerata dagli sviluppatori per la sua complessità, con una rete blockchain e con l’utilizzo di token di identificazione generati e venduti dalla stessa Rivetz, che li ha denominati RvT. Questi token vengono “spesi” per eseguire essenzialmente due operazioni: il controllo della sicurezza iniziale del singolo device e l’accesso sicuro a particolari servizi.

Rivetz intende combinare le potenzialità della TEE, che di solito non viene molto considerata dagli sviluppatori per la sua complessità, con una rete blockchain e con l’utilizzo di token di identificazione generati e venduti dalla stessa Rivetz, che li ha denominati RvT. Questi token vengono “spesi” per eseguire essenzialmente due operazioni: il controllo della sicurezza iniziale del singolo device e l’accesso sicuro a particolari servizi.

In estrema sintesi, un dispositivo dotato dei token RvT deve come prima cosa registrare il suo stato di “salute”, in pratica che non sia stato corotto da malware o altre violazioni. Per fare questo si collega a un servizio specifico – Il Cybercontrols Marketplace – che poi dialoga via API con altri servizi dei produttori hardware per la certificazione dello stato di integrità. Il risultato è un codice hash che viene memorizzato in una blockchain (la GAIN, Global Attestation and Identity Network). Il codice che gestisce queste operazioni in locale è eseguito dalla TEE, non dal sistema operativo.

Quando il device richiede – sempre attraverso una applicazione in TEE – un servizio online che a sua volta impone un controllo di integrità, questo viene eseguito e l’hash risultatnte viene confrontato con quello memorizzato inizialmente nella blockchain. Se i due valori corrispondono il device accede al servizio, altrimenti viene bloccato. In ogni caso il nuovo hash e altri dati sulla richiesta di servizio sono inseriti nella blockchain per documentare le operazioni eseguite dal device, una funzione utile anche per la compliance.