Check Point Research (CPR), la divisione di threat intelligence del fornitore di soluzioni di cybersecurity Check Point Software Technologies, ha scoperto una campagna attiva di criptomining che riproduce “Google Translate Desktop” e altri software gratuiti con lo scopo di infettare i pc.

Creata da Nitrokod, un’entità di lingua turca, la campagna conta 111.000 download in 11 Paesi, dal 2019. Gli aggressori ritardano il processo di infezione per settimane così da sfuggire alla detection.

Inoltre – sottolinea ancora Check Point –, possono facilmente scegliere di alterare il malware, trasformandolo da criptominiera in ransomware o banking trojan, ad esempio.

La campagna distribuisce il malware dal software gratuito disponibile su siti web come Softpedia e Uptodown. Inoltre, il software malevolo può essere facilmente trovato tramite Google quando gli utenti cercano “Google Translate Desktop download”.

Dopo l’installazione iniziale del software, gli aggressori ritardano il processo di infezione per settimane, eliminando le tracce dell’installazione originale.

Per anni la campagna ha operato con successo senza essere scoperta, hanno spiegato gli esperti di cybersecurity di Check Point Software Technologies.

Per evitare il rilevamento, gli autori di Nitrokod hanno implementato alcune strategie chiave:

- Il malware viene eseguito per la prima volta quasi un mese dopo l’installazione del programma Nitrokod.

- Il malware viene consegnato dopo 6 fasi precedenti dei programmi infetti.

- La catena di infezione continua dopo un lungo ritardo utilizzando un meccanismo di attività pianificate, dando agli aggressori il tempo di cancellare tutte le prove.

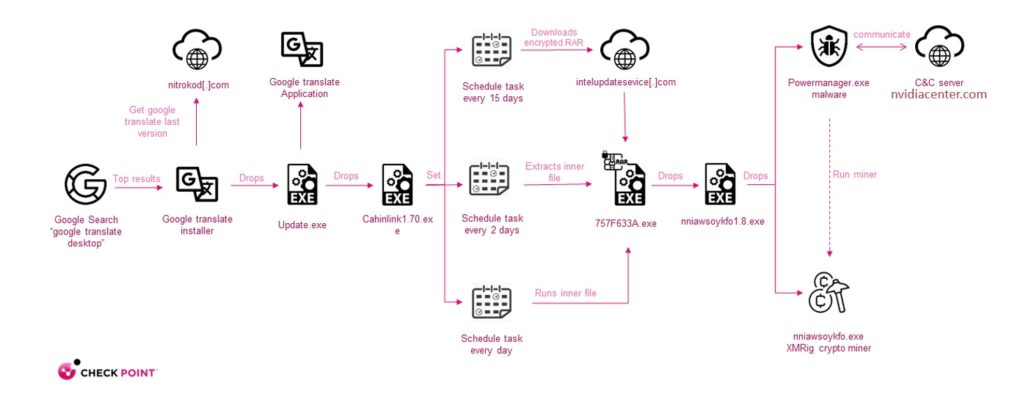

Per quanto riguarda la catena dell’infezione, tutto inizia con l’installazione di un programma infetto scaricato dal web.

Una volta che l’utente avvia il nuovo software, viene installata un’app che imita Google Translate. Inoltre, viene scaricato su disco un file di aggiornamento che avvia una serie di quattro dropper fino alla caduta del malware vero e proprio.

Dopo l’esecuzione, il malware si connette al server C&C (Command & Control) per ottenere una configurazione per il crypto miner XMRig e avvia l’attività di mining.

Maya Horowitz, VP of Research di Check Point Software ha dichiarato: “Abbiamo scoperto un sito web popolare che distribuisce versioni malevole attraverso imitazioni di applicazioni per pc, tra cui Google Desktop, che includono un criptominer.

Questi tool possono essere utilizzati da chiunque. Possono essere trovati con una semplice ricerca sul web, scaricati da un link, e l’installazione avviene con un semplice doppio clic. Inoltre, i tool sono stati creati da uno sviluppatore di lingua turca.

Attualmente, la minaccia che abbiamo identificato prevedeva l’installazione inconsapevole di un criptominer, che ruba dati del computer e li sfrutta per monetizzare. Utilizzando lo stesso flusso di attacco, l’aggressore può facilmente scegliere di alterare il payload finale dell’attacco, trasformandolo da un criptominer a un ransomware o un banking trojan, per esempio.

Ciò che è sorprendente è il fatto che il software dannoso, nonostante fosse rinomato, è sfuggito per così tanto tempo. Abbiamo bloccato la minaccia per i nostri clienti e vogliamo condividere questo report in modo che anche altri possano essere protetti”.

Check Point Software ha poi indicato i seguenti consigli per la sicurezza informatica:

- Attenzione ai domini lookalike, agli errori di ortografia nei siti web e ai mittenti di email sconosciuti.

- Scaricare software solo da fonti autorizzate e affidabili.

- Prevenire gli attacchi zero-day con una struttura informatica completa ed end-to-end.

- Assicurarsi che la sicurezza degli endpoint sia aggiornata e fornisca una protezione completa.