Amazon CodeGuru Reviewer è uno strumento per sviluppatori di Amazon Web Services (Aws) che rileva le vulnerabilità di sicurezza nel codice e fornisce suggerimenti intelligenti per migliorare la qualità del codice stesso.

Il servizio Amazon CodeGuru Reviewer di Aws utilizza la program analysis e il machine learning per rilevare i potenziali difetti che sono difficili da trovare per gli sviluppatori. E non si ferma qui: offre infatti anche suggerimenti per il miglioramento.

CodeGuru Reviewer trova difetti nel codice Java e Python ed è pensato per aiutare gli sviluppatori a costruire applicazioni sicure ed efficienti su Aws.

Tra le sue funzioni, i Security Detectors di CodeGuru Reviewer sono dei rilevatori di sicurezza per il codice Java e Python progettati per identificare i rischi di sicurezza dalle OWASP Top Ten dell’Open Web Application Security Project.

Nonché per seguire le best practice di sicurezza per le API di Aws e le comuni librerie di crittografia.

All’ultimo evento re:Invent, Aws ha anche presentato Secrets Detector di CodeGuru Reviewer, un rilevatore automatico che aiuta gli sviluppatori, i team e le imprese a identificare i segreti hardcoded. E che suggerisce i passi di remediation per proteggere tali segreti con Aws Secrets Manager.

Tutte queste funzionalità sono progettate da Aws per aiutare i clienti a identificare e rimediare ai problemi di sicurezza prima del deployment.

Ora Amazon Web Services ha annunciato due nuove funzionalità di CodeGuru Reviewer.

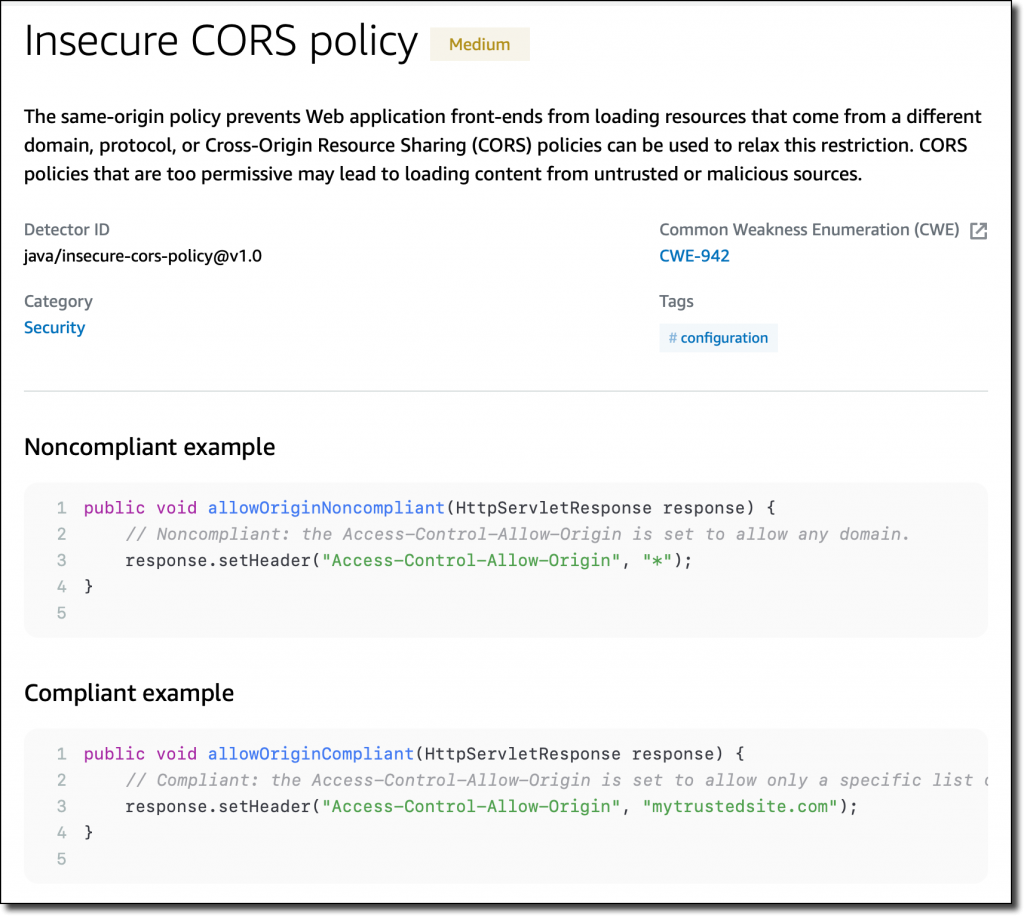

Una nuova Detector Library descrive in dettaglio i rilevatori che CodeGuru Reviewer utilizza quando cerca possibili difetti e include esempi di codice sia per Java che per Python.

La Detector Library è una risorsa che contiene informazioni dettagliate sulla sicurezza di CodeGuru Reviewer e sui rilevatori di qualità del codice.

Inoltre, Amazon Web Services ha introdotto nuovi security detectors per rilevare falle di log-injection nel codice, simili a quanto accaduto con la recente vulnerabilità di Apache Log4j.

Questi detector funzionano con codice Java e Python e, per Java, non sono limitati alla libreria Log4j. Non funzionano guardando la versione delle librerie usate, ma controllano cosa si sta effettivamente loggando.

In questo modo – sottolinea Aws –, possono proteggere se in futuro si verificano bug simili.