Il 3 luglio Kaseya, società sviluppatrice di una soluzione di Unified IT Management, ha confermato ufficialmente che il proprio prodotto VSA era stato vittima di un sofisticato cyberattacco di tipo ransomware. VSA è un prodotto che fornisce una soluzione combinata di endpoint management e network monitoring.

In un primo momento l’azienda aveva ritenuto che l’attacco informatico fosse ristretto solo a un numero molto limitato di clienti on-premise. E in effetti potrebbe essere così, ma a cascata l’attacco è diventato molto più grosso.

Kaseya ha pubblicato e mantiene costantemente aggiornata una pagina con informazioni in merito a questo incidente di sicurezza. L’azienda si è messa inoltre al lavoro per mettere in sicurezza le implementazioni sia on-premise che SaaS del proprio software.

Il giorno prima, il 2 luglio, molti server Kaseya VSA sono stati utilizzati per distribuire il ransomware.

Vista la natura del software, l’attacco avrebbe scatenato un effetto a catena colpendo molte più aziende. La stessa Kaseya, nei propri aggiornamenti sull’incidente, ha confermato ufficialmente di essere a conoscenza di meno di 60 clienti di Kaseya che utilizzano il prodotto VSA on-premise che sono stati direttamente compromessi da questo attacco.

Tuttavia, molti di questi clienti forniscono servizi It a diverse altre aziende, e quindi l’impatto totale potrebbe essere di circa 1.500 aziende coinvolte, a valle di quelle colpite direttamente.

La società di cybersecurity Huntress ha seguito sin dall’inizio l’attacco e dato supporto a diverse aziende colpite. Sulla sua pagina di risposte all’incidente, la società afferma che il team di Huntress continua a indagare sull’attacco alla supply chain di Kaseya VSA che sta attualmente colpendo un numero crescente di MSP, rivenditori e i loro clienti.

Dietro l’attacco sembrerebbe esserci un affiliato di REvil/Sodinokibi. REvil avrebbe richiesto un riscatto di 70 milioni di dollari per “rilasciare” i sistemi colpiti dall’attacco, secondo alcune fonti riportate da media americani.

Parallelamente al lavoro per risolvere il problema, insieme a partener esterni, Kaseya ha messo in atto alcune mosse per rispondere all’attacco: innanzitutto spegnendo i server VSA SaaS che hanno questa vulnerabilità e chiedendo ai clienti on-premise di spegnerli immediatamente.

Poi contattando e collaborando con l’FBI nel processo di gestione del cyberattacco. E con altre attività.

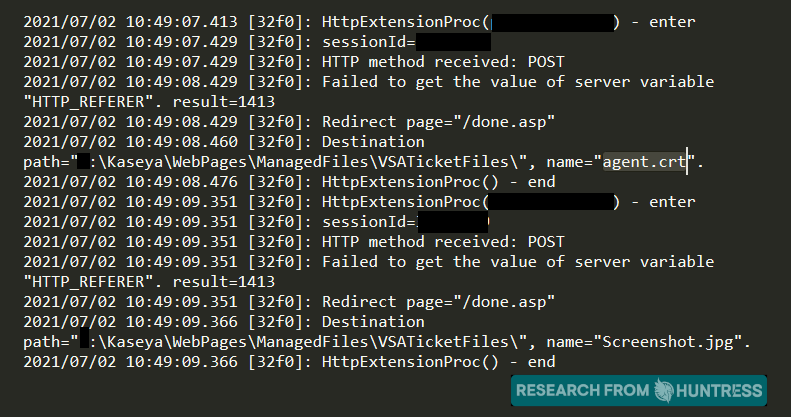

Da parte sua, i ricercatori della società di cybersecurity Huntress hanno confermato che i criminali informatici hanno sfruttato una vulnerabilità di arbitrary file upload e code injection, e ritengono che un bypass di autenticazione sia stato utilizzato per ottenere l’accesso a questi server.

I ricercatori hanno anche replicato con successo l’exploit di REvil/Sodinokibi dei server Kaseya VSA e stanno lavorando alle mitigazioni.