La cybersecurity nel settore bancario è ormai vitale: man mano che le banche si digitalizzano a ritmi sempre più serrati e le esperienze online dei consumatori si moltiplicano, una sicurezza digitale ferrea è la conditio sine qua non per salvaguardare gli utenti e i beni aziendali.

Per questo, se le banche e le società di carte di credito più grandi possono avere quasi 50.000 fornitori, molti di questi possono essere cybersecurity provider e system integrator che fungono da tramite.

Per capire meglio questo contesto abbiamo intervistato Giampiero Moscato, Head of Security di Kirey Group, noto system integrator italiano e Filippo Zampiron, Regional Sales Manager di Tufin, vendor specializzato in network security.

Banking & Security: quali sono le challenge più sfidanti del settore finanziario in termini di cybersecurity al momento?

FZ: “Rispetto alla soluzione di network security che noi proponiamo sul mercato, i trend a livello di esigenze che più ci vengono riportati e che potremmo anche considerare come trend generali nel mercato bancario sono tre.

Il primo è sicuramente il tema legato allo Zero Trust. Tutte le banche cercano infatti sempre di più di implementare soluzioni che siano predisposte e compliant con le logiche di Zero Trust, quindi anche la nostra tecnologia si è evoluta in modo tale che si possa in qualche maniera andare in aderenza con richieste di questo tipo.

Un’altra esigenza, più storica, è quella di introdurre sempre di più all’interno dell’organizzazione meccanismi automatici; questo solleva in parte anche il tema dello shortage delle risorse all’interno dei team nell’ambito security e network security. Di conseguenza, c’è sempre di più l’esigenza di avere tecnologie che consentono di implementare meccanismi automatici nei processi. Nel nostro caso specifico, nel processo di change dell’intero ciclo di vita delle regole Firewall.

Questi sono due temi importanti, ma ce n’è un terzo, che nel nostro caso è quello che ha guidato l’esperienza con Kirey Group su un importante cliente attivo in questo settore, ovvero vedere il ciclo di vita delle regole firewall non più da un punto di vista strettamente legato alla network security e alla security, ma da una prospettiva in cui l’owner e la genesi di questo processo è più in carico a chi gestisce applicazioni di servizi.

Potremmo aggiungere un quarto pillar, anche se diamo ormai per scontato che questo requisito sia coperto, ossia il fatto di avere una tecnologia che sia trasversale su infrastrutture ibride. I clienti cercano sempre di più tecnologie che siano applicabili sia su contesti on-premise, sia su contesti in cloud, ma soprattutto che riescano a mettere in comunicazione questi due contesti e che siano abili a gestire infrastrutture ibride”.

Giampiero, può spiegarci meglio cosa intende Filippo? Cosa sta cambiando nella gestione dei firewall?

GM: “Il contesto di partnership tra Kirey Group e Tufin inizia oltre 12 anni fa. In pratica, il mercato dei clienti ha cominciato a utilizzare la tecnologia di Tufin, che prettamente va a fare il governo delle regole firewall. Governo non vuol dire gestione, nel senso che è tipicamente la gestione del day by day, in realtà la componente di automazione che Tufin porta con quello che si chiama provision automatico, cioè andare a modificare le regole firewall in modo automatico senza un intervento umano, cosa che ha potenziato e ha reso quasi unica la soluzione Tufin.

Cosa vuol dire gestire una regola firewall? Prendiamo il caso di un cliente che ha un numero molto ampio di firewall, molto differenziante a livello di tecnologia, quindi non un’unica tecnologia, ma un ambiente di rete molto complesso con un numero elevato di oggetti, magari dove siano state acquisite anche altre strutture, per cui non si conosce il modo in cui è stato costruito l’impianto. In questo contesto, uno strumento come quello di Tufin può effettivamente avere un concetto di governo e quindi anche di compliance, nel senso che si va a verificare se le regole che sono presenti sono compliant o meno a quelle che sono le idee del cliente.

Ciò ha un fortissimo potere di automazione, perché quando ci sono migliaia di regole firewall, queste non possono essere gestite manualmente. Si passa da un concetto di gestione ad un concetto di governo. Questo è un tema molto importante perché è stato un pain point costante negli ultimi dieci anni e sta mutando aspetto, proprio come diceva Filippo, nell’ottica di cambiare il paradigma e di avere la rivalidazione attraverso il responsabile della security di quell’applicazione”.

Da un lato il system integrator, dall’altro il provider della soluzione: come si sviluppa il vostro lavoro nella collaborazione sui clienti?

GM: “Insieme andiamo a rispondere tecnicamente, tecnologicamente e a livello anche funzionale alla richiesta del cliente. Kirey Group nel tempo ha costruito una base esperienziale e un modello di introduzione della tecnologia che lo rende il partner migliore a livello software, non solo perché ha una grossissima conoscenza di prodotto, ma anche una profonda conoscenza di processo. In sostanza, la tecnologia fa in automatico determinate attività, Kirey rende efficace la tecnologia del cliente, personalizzando e dandogli supporto nell’andare a costruire i processi.

FZ: Prendiamo il caso di un importante cliente bancario con cui abbiamo fatto un progetto che attraversa tutta l’offerta Tufin, quindi dall’automazione fino alla componente che gestisce, che consente di far partire il processo dagli applicativi. Gli strati software sviluppati ad hoc da Kirey permettono a noi, insieme a Kirey, di poter andare sul mercato a replicare soluzioni di Firewall as a Service, che è una cosa molto ambiziosa e che guarda molto verso il futuro. Avere una soluzione abbinata tra strato di software sviluppato da Kirey, funzionalità e core di Tufin, che consente al cliente di mettere in piedi un processo di Firewall as a Service è un progetto che potenzialmente può essere replicabile verso altri clienti del settore bancario.

Le vostre soluzioni sono aperte a prodotti di terze parti?

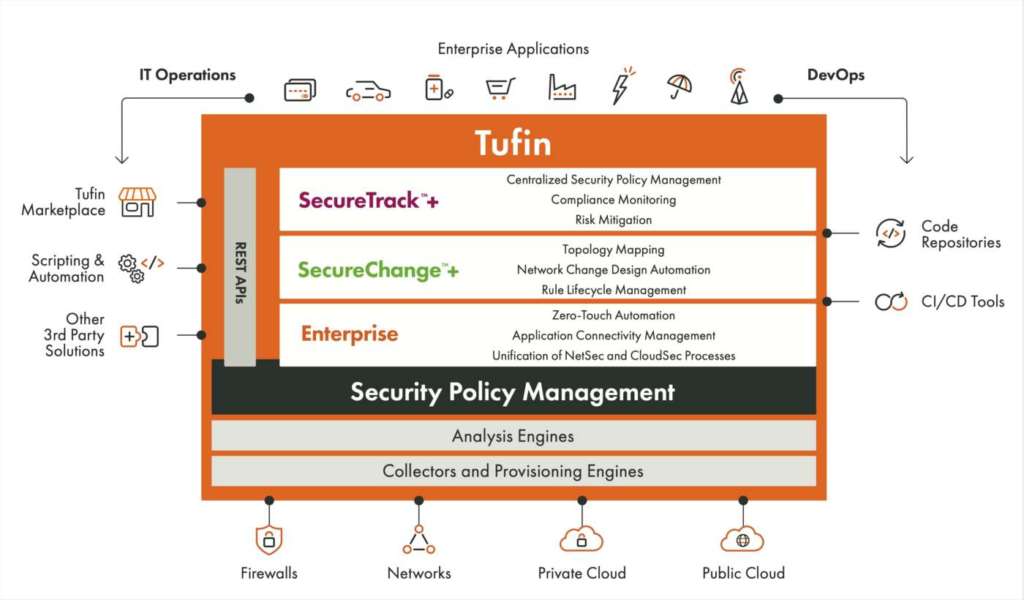

FZ: La capacità di non essere un tool isolato, ma un tool che nativamente si integra all’interno della catena di strumenti di security persistenti, lo considero come prerequisito di un prodotto di network security, ma è, di fatto, anche un’esigenza del cliente avere un prodotto capace di coprire infrastrutture ibride e capace di colloquiare nativamente con la catena di strumenti di security preesistenti del cliente. Ciò in qualche maniera si riaggancia alla capacità di Kirey di orchestrare come system integrator più attori che poi vanno a definire l’application-driven automation.

Inquadriamo Tufin Orchestration Suite all’interno della vastissima offerta di cybersecurity. Quali sono le componenti distintive?

FZ: “Le unicità di Tufin storicamente sono legate alla facilità di progettazione e gestione di flussi automatici per implementare modifiche sulle regole. Storicamente, quindi siamo statati i primi ad affacciarci sul mercato dell’automazione riferito alla network security, quindi policy di cybersecurity, e nell’arco di più di dieci anni, quando abbiamo iniziato a parlare di automazione, abbiamo sviluppato numerosissimi workflow già pronti all’uso da parte del cliente, che quindi grazie a Tufin può implementare immediatamente l’automazione.

Che ruolo ha il partner nell’avvalorare la vostra soluzione?

FZ: Il ruolo del partner è fondamentale perché la soluzione Tufin comprende determinati elementi, ma le customizzazioni che poi il partner può fare sono spesso necessarie, perché tutti i clienti sono diversi pur avendo magari tecnologie uguali. Questo è il binomio vincente, ma non solo per noi. In generale, un cliente quando sceglie una soluzione di network security policy management dovrebbe pensare, non soltanto a scegliere la miglior soluzione tecnica dal punto di vista del vendor, ma anche al miglior binomio vendor-partner che gli possa garantire il successo. Il progetto è, quindi, fondamentale. Ecco perché è importante che il cliente identifichi la tecnologia accanto ad un partner realmente capace. Altrimenti c’è il rischio di poter fallire.

GM: Forte automazione machine to machine, quindi con orchestratori a più alto livello rispetto e capacità di andare a pre-concertare dei processi autorizzativi, ma già autorizzati per andare a effettuare delle azioni molto veloci, per andare ad aprire o a chiudere dei flussi. Ad esempio, la componente di pre-concertazione di determinati flussi per andare a effettuare chiusure o aperture repentine, attualmente, non è ancora stata realizzata”.

FZ: Obiettivo che ci stiamo dando è quello di non vedere più Tufin come una soluzione specificatamente legata a realtà esclusivamente enterprise, ma anche a banche di piccole dimensioni che possono trarre beneficio da soluzioni che abbiamo implementato presso grandi istituti bancari.

Quali esigenze future rinvenite per la cybersecurity del settore bancario?

FZ: “La sfida sicura, dal mio punto di vista, anche se sembra una banalità, è il cloud perché oggi c’è un livello di maturità, che non è quello che pensiamo presso i clienti. Si stanno tutti attrezzando per andare in cloud, ma non sono secondo me ancora a regime. Un’altra parte importante sicuramente è quella dei progetti di network segmentation per tutti quei clienti che hanno la tendenza e la necessità di segmentare la rete per zone logiche (sempre nella logica dello Zero Trust).

GM: Nessun cliente ancora oggi ha il Security Service Manager, a livello applicativo, ovvero l’Application Service Manager, una persona o un team che conosce l’applicazione, conosce il suo impatto di business, conosce la sua declinazione sotto l’aspetto tecnologico (quali sono i server, quali sono lo storage, quali sono gli utenti che lo vanno a utilizzare, etc), ma non conosce ancora l’aspetto security legato a quell’applicazione. Quindi, la sfida è fare in modo che la componente più operativa, di Network Security, possa dare uno strumento aggiornato e fidato a una figura, che diventi responsabile della sicurezza di un’applicazione. Il mercato e il momento richiedono assolutamente che la componente di cybersecurity legata all’applicazione sia assolutamente sotto controllo. Noi vogliamo essere lo strumento complessivo, sia tecnologico, sia di processo e funzionale con Kirey, per permettere di identificare, di fare in modo che questo sia eseguibile. Questa è la sfida, perché nessun cliente ad oggi ha identificato come un’attività obbligatoria il fatto di avere una figura responsabile dalla sicurezza di quell’applicazione.