Ci sono definizioni che nascono quasi per caso e nel tempo assumono un significato sempre più forte. Zero Trust, nel campo della sicurezza informatica, è tra i più felici esempi di come due parole possano tratteggiare con estrema incisività un possibile approccio alla cybersecurity. Zero Trust, fiducia zero.

Non è un concetto nuovo: lo ha coniato una decina d’anni fa John Kindervag, quando era uno degli analisti principali di Forrester Research, che ha successivamente lasciato per diventare CTO di Palo Alto Networks. In questo video spiega lui stesso il concetto di Zero Trust. In buona sostanza, i tradizionali modelli di sicurezza mirano a racchiudere un’organizzazione all’interno di un perimetro concepito per bloccare le minacce che provengono dall’esterno.

Un concetto apparentemente ragionevole, se non per il fatto che prevede che tutte le minacce arrivino da fuori e che gli amministratori debbano per forza fidarsi di persone e dispositivi all’interno della rete. È quindi basato sull’assunto che nessun utente dell’organizzazione sia stato compromesso precedentemente e che agisca sempre in buona fede e in modo affidabile.

Sappiamo che non è così, tantomeno oggi che i perimetri di un’organizzazione si sono “polverizzati” per il ricorso sempre più ampio, e molto spesso disordinato e improvvisato dal punto di vista dell’information technology, al lavoro a distanza. E per il sempre maggior numero di dispositivi personali, dagli smartphone ai notebook (e quindi non direttamente gestiti dall’IT aziendale), che vengono usati anche e soprattutto per lavoro.

La fiducia in questo nuovo contesto è quindi una vulnerabilità, perché da device compromessi o usati da persone malintenzionate presenti all’interno di una rete è più facile “muoversi lateralmente” per colpire il bersaglio primario di un attacco informatico.

Ed ecco quindi l’approccio Zero Trust, basato sul fatto che in cybersecurity non bisogna accordare fiducia a nessuno, che i dati aziendali debbano essere protetti ovunque si trovino utenti e dispositivi e che, nello stesso tempo, non ci siano ostacoli eccessivi alla produttività dei singoli. Zero Trust non è quindi quasi mai una singola applicazione, ma un modo di pensare assecondato dal supporto di varie soluzioni, spesso di fornitori differenti e “orchestrate” da un buon system integrator.

Il parere degli esperti

Per sapere di più su come è declinato concretamente oggi l’approccio Zero Trust, abbiamo raccolto il parere di alcuni esperti che lavorano per software house di soluzioni di sicurezza, rivenditori e system integrator. Tutti sono ovviamente concordi nel ritenere che l’approccio Zero Trust sia fondamentale oggi più che mai (sarebbe d’altra parte sorprendente il contrario, avendo intervistato attori operanti in questo campo), ma gli aspetti più interessanti riguardano le modalità di attuazione delle strategie della fiducia zero, estremamente differenziate.

È emerso anche in maniera forte l’assenza del termine Zero Trust nel vocabolario delle aziende che operano in Italia, se non in quelle più strutturate e fortemente tecnologiche. Molte delle persone intervistate ritengono che per mettere in pratica una strategia Zero Trust le aziende debbano stabilire condizioni chiare e applicarle in modo coerente in tutta l’azienda.

Non è facile, e questo è uno degli elementi che in questo momento sta ancora frenando le aziende italiane nell’adozione di questo approccio. Anche perché, come nota uno degli intervistati, il passaggio dalla tradizionale sicurezza perimetrale alla garanzia di una superficie protetta del modello Zero Trust può essere un progetto tutt’altro che semplice o veloce, sia in termini ingegneristici sia di cambiamento di mentalità dei dipendenti. Non tutte le persone che abbiamo interpellato hanno avuto il tempo e la volontà di rispondere alle nostre domande, ma questa pagina è in continuo aggiornamento e potremo inserire anche in seguito nuovi contributi. Abbiamo quindi elencato le principali soluzioni adatte per un approccio Zero Trust.

Passa subito alle schede delle soluzioni

I PLAYER E IL MERCATO ITALIANO

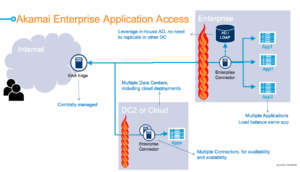

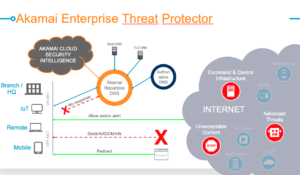

Akamai è un’azienda orientata al cloud sin dalla sua nascita, nel 1998. Tra le sue proposte in area Zero Trust annovera la soluzione Enterprise Application Access che fa da proxy tra l’interno e l’esterno di un’azienda e il secure internet gateway Enterprise Threat Protector. «La nostra azienda – afferma Nicola Ferioli, head of engineering di Akamai – si basa su tre pilastri principali che la differenziano dagli altri provider di soluzioni Zero Trust: una piattaforma, un brand e una grande competenza nel campo della sicurezza. Nel corso degli ultimi anni è stato ampiamente riscontrato che in azienda c’è molta varietà architetturale tra le applicazioni utilizzate e questo porta alla mancanza di una definizione chiara di quale sia il perimetro aziendale. Il modello classico prevedeva la presenza di un confine aziendale in cui all’interno tutto è al sicuro, ma questa mentalità non esiste più e quindi non ha più senso che per accedere alle risorse si debba passare nel tunnel di sicurezza della VPN. Se il lavoratore è in smart working e deve accedere alle risorse che sono in cloud, è ragionevole che vi si connetta direttamente, con un accesso Zero Trust più flessibile e leggero, con meno latenza e con maggiore sicurezza».

Per quanto riguarda lo stato attuale dell’approccio Zero Trust alla sicurezza in Italia, secondo Ferioli c’’è stato un completo rovesciamento del paradigma. «Se fino a inizio 2020 eravamo noi ad andare dalle aziende a spiegare e promuovere l’approccio Zero Trust – spiega il manager – con il primo lockdown sono state le aziende che hanno iniziato a contattarci per avere informazioni su possibili alternative d’accesso alla VPN. L’adozione delle soluzioni Zero Trust è quindi sicuramente cresciuta nell’ultimo periodo, anche se è stata inizialmente una soluzione scelta per risolvere la situazione d’emergenza che si era venuta a creare, il che non significa aver abbracciato la filosofia Zero Trust e averla compresa. Passare a una modalità Zero Trust vuol dire non solo acquisire un prodotto, ma cambiare proprio la filosofia di gestione dei device aziendali e della loro connettività. Il fenomeno di accelerazione visto nel 2020 è stato molto trasversale. Come prevedibile si sono mosse subito le aziende con una struttura più agile e innovativa, ma al tempo stesso abbiamo avuto casi di aziende di grandi dimensioni e relativamente burocratizzate che hanno spostato in smart working decine di migliaia di dipendenti nel giro di una settimana. Il budget è stato un fattore secondario, dovendo garantire la continuità operativa».

«Il nuovo approccio smart al lavoro – conclude Ferioli parlando delle possibili evoluzioni future dei rischi informatici e di quanto metterà in essere l’azienda per contrastarli – ha dimostrato alle aziende che il lavoro da remoto funziona e non compromette le performance, ma ha anche creato una nuova categoria di vittime di attacchi hacker, gli smart worker, e nel 2021 vedremo gli hacker e le organizzazioni criminali prendere più intensamente di mira i singoli dipendenti. Se le aziende passeranno ad una modalità di lavoro a distanza nel lungo periodo, i modelli di lavoro cosiddetti “ibridi” e l’home working diventeranno presto noti semplicemente come “lavoro”. La differenza tra i termini diventerà sottilissima poiché tali abitudini si integreranno pienamente nel modo di lavorare delle aziende. Eppure, le debolezze nella sicurezza rimarranno e saranno sfruttate dagli attori delle minacce e aziende e lavoratori saranno ancora esposti. Considerando questi elementi, lato nostro c’è un ampliamento dell’offerta e un continuo rilascio degli aggiornamenti sia come nuovi prodotti sia come singole feature. Essendo Zero Trust una filosofia, un approccio architetturale, richiede tempo per essere compreso e accettato, un po’ come successe anche con il cloud 10 o 15 anni fa. Prima c’erano gli early adopter, poi piano piano gran parte del mondo si è spostato sul modello cloud. Potremmo vedere la stessa cosa con Zero Trust e nei prossimi anni c’è un potenziale di sviluppo sicuramente interessante per un grande numero di aziende».

Bludis è un distributore a valore aggiunto che propone varie soluzioni adatte per l’implementazione di un framework basato su Zero Trust: access, management, threat inside management, network access controlling, e penetration testing automatizzati. «Tutte queste soluzioni, che proponiamo in ambito nazionale, sono perfette per l’implementazione di un framework basato su Zero Trust» spiega Gianluca Marianecci, sales engineer di Bludis.

«Dal punto di vista del mercato dell’information Technologies e in particolare della cybersecurity, nel nostro Paese, l’approccio usato per difesa da attacchi esterni, nasceva e finiva con la necessità di dotarsi di un valido sistema di difesa perimetrale. Firewall, DMZ, gestione delle minacce dall’esterno, erano ritenuti tutti rimedi validi ed esaustivi. L’avvento dei servizi Saas in primis, l’evoluzione del rapporto lavoratore/datore di lavoro in un’ottica di lavoro flessibile e l’emergenza sanitaria poi, hanno costretto le aziende italiane a stravolgere l’ottica di approccio. La strada da coprire è ancora lunga ma si inizia, anche da noi, a percepire quanto il vero perimetro da proteggere non sia più il datacenter, dove risiedono i servizi, quanto piuttosto l’utente che accede a tali servizi. L’account con le sue credenziali, il dispositivo con cui viene tentato l’accesso e la rete che lo veicola, sono tutti elementi che mai come ora devono essere utilizzati con criteri di sicurezza massimi».

Per quanto riguarda la strategia di Bludis per assecondare le evoluzioni di questo mercato, così conclude Marianecci: «Come distributore dobbiamo seguire l’evoluzione del mercato e mettere a disposizione del canale tutti gli strumenti per gestire i loro clienti sia in termini di fornitura soluzioni a valore sia di formazione. I nostri reseller sono consapevoli dell’importanza che sta assumendo la necessità di certificare che un dato accesso a una data risorsa sia autentico e non figlio di un tentativo di furto delle credenziali. Il nostro è un osservatorio privilegiato per intercettare le migliori tecnologie offerte dal mercato e le ultime partnership siglate, con aziende molto innovative, lo confermano».

Cisco è una multinazionale con soluzioni che spaziano dal networking al cloud, dalla sicurezza all’unified computing systems. «Fino a qualche anno fa il perimetro aziendale era piuttosto ridotto – afferma Fabio Panada, technical security architect di Cisco Italia oggi però è diventato molto più complesso tenerlo sotto controllo: le aziende si sono trovate a dover affrontare il tema della visibilità. L’approccio Zero Trust permette di fornire una maggiore consapevolezza sui servizi e sulle piattaforme che vengono utilizzate in azienda ed è in grado di gestire con semplicità le identità e i dispositivi connessi alla rete. A ciò si aggiungono altri strumenti come l’utilizzo di più fattori di autenticazione, la crittografia e la classificazione dei dispositivi: un insieme di soluzioni che garantiscono una maggiore sicurezza e sono in grado di ridurre la superficie di attacco. Zero Trust è un modello e coinvolge nella sua adozione persone, processi e tecnologia. L’adozione di questo modello non è uguale per tutti: un approccio graduale e per step può essere il migliore per la sua implementazione al fine di riuscire a dar vita a una infrastruttura di sicurezza che sia realmente efficiente ed automatizzata. Le tempistiche, le modalità, le soluzioni da adottare vanno generalmente di pari passo con le regole di cambiamento che le aziende si trovano ad adottare. Pur seguendo lo stesso obiettivo, il percorso può essere diverso. Le aziende più pronte nel cambiamento del mondo IT sono quelle che, quasi senza accorgersene, hanno cominciato ad adottare un modello Zero Trust. La strada è tracciata, le soluzioni tecnologiche sono pronte e la consapevolezza digitale è alle porte. Negli ultimi mesi abbiamo assistito ad un importante cambiamento culturale: i professionisti della sicurezza collaborano sempre di più con gli altri dipartimenti aziendali e, con l’adozione dello smart working, i CISO devono poter mettere in atto una strategia di cybersecurity che sia semplice da usare e facile da comprendere. La collaborazione, piuttosto che il controllo, può avere un impatto significativo e positivo sull’azienda e i suoi dipendenti».

DotForce è una società nata con l’obiettivo di rendere disponibili le tecnologie e le competenze necessarie per tutelare la sicurezza e la privacy di persone, dati ed applicazioni, facendo leva su di un portafoglio di cyber technology integrato. «Sebbene il modello Zero Trust non sia un concetto nuovo – sostiene Fabrizio Bressani, CEO di DotForce – di solito viene applicato con azioni tiepide o insufficienti. Un modello Zero Trust efficace è quello applicato a livello globale nei sistemi, applicazioni e processi, concentrandosi sia sugli utenti che sui dispositivi, senza dimenticare di proteggere i dati. Nonostante le tecnologie Zero Trust siano disponibili da tempo e non siano né particolarmente costose né complesse da implementare, non trovano ancora largo riscontro e adozione, perché non vengono ancora percepite come asset, vale a dire qualcosa in grado di migliorare la produttività e la reputazione aziendale».

Ma quali sono le resistenze da parte delle aziende italiane e quali sono le più mature e le più restie ad adottare questo approccio? “Un progetto Zero Trust – prosegue Bressani – deve prevedere un inventario delle risorse IT aziendali e un’analisi dei processi. Alla luce di un modello Zero Trust, questi ultimi vanno spesso rivisti, e questo può essere considerato un ostacolo, perché la revisione dei processi aziendali non si limita al mondo IT, ma coinvolge anche il team preposto alla gestione delle risorse umane. Sicuramente le aziende che operano nei segmenti sottoposti a regolamentazioni stringenti hanno sviluppato, o dovuto sviluppare, un set di competenze cybersecurity maggiore rispetto ad altre. In generale, purtroppo la maturità verso questi temi da parte delle aziende cresce in modo strettamente correlato alle violazioni subite, e gli investimenti in competenze e di risorse restano per una buona parte di tipo reattivo».

Sul versante delle possibili evoluzioni future, Bressani nota una sempre maggiore, e giustificata, attenzione per gli utenti. «Un’attenzione di tipo bidirezionale: da una parte, lavorando al di fuori delle mura aziendali, gli utenti sono meno protetti e più esposti ad attacchi che possono utilizzare i loro dispositivi come porta di ingresso nella rete aziendale. Dall’altra, per il motivo appena esposto, diventa più difficile verificare la legittimità delle credenziali quando vengono effettuati accessi agli ambienti sia on-premise sia cloud di pertinenza dell’azienda. Un esempio: l’autenticazione dinamica prevista da alcune soluzioni Zero Trust permette di identificare e controllare l’accesso degli utenti e dei clienti alle informazioni sensibili in base al livello di rischio che rappresentano, determinato dalle applicazioni a cui hanno accesso, dai dispositivi utilizzati e dalla loro localizzazione, tra gli altri aspetti. Sempre in questo ambito, robuste tecnologie passwordless vengono in aiuto del modello Zero Trust, permettendo agli utenti un’autenticazione forte verso i sistemi aziendali, ma rimuovendo uno degli anelli deboli della catena (le password) dall’equazione, evitando così di imbandire la tavola dei cybercriminali con questi bocconi prelibati».

Per quanto riguarda l’offerta, DotForce ha sviluppato una mappa per comprendere come applicare il modello Zero Trust in ognuna di queste aree: utenti, amministratori, sistemi e dati. «Nonostante il fatto che l’utente sia il principale punto di accesso per la stragrande maggioranza degli attacchi – conclude il manager – sono le organizzazioni che devono implementare soluzioni che impediscano che ciò accada. Innanzitutto, il metodo Zero Trust deve essere applicato agli accessi. Se un utente non dispone di più fattori di autenticazione resistenti agli attacchi di phishing, man-in-the-middle e social engineering per tutti i suoi account, è altamente esposto agli attacchi informatici. Inoltre, per la produttività, l’autenticazione passwordless combina la migliore protezione con la massima facilità e velocità di accesso. Esistono soluzioni avanzate di cyber intelligence che avvisano l’organizzazione in caso di furto di credenziali. Sfortunatamente, le password vengono spesso riutilizzate dagli utenti, quindi anche le perdite di credenziali degli account personali sono pericolose per l’organizzazione. Queste soluzioni utilizzano il controspionaggio per allertare la vittima subito dopo che le sue credenziali sono state compromesse. Inoltre, impediscono anche l’uso di password compromesse in Active Directory o in qualsiasi altra applicazione. Per quanto riguarda gli amministratori, Zero Trust implica la concessione dei privilegi minimi necessari. Ogni utente dovrebbe disporre solo delle autorizzazioni realmente necessarie per il suo lavoro, e questo diventa ancora più importante per gli amministratori di sistema. Le soluzioni che gestiscono i privilegi amministrativi prevengono molti attacchi informatici, soprattutto quelli più pericolosi. Note all’origine come Privileged Account Management (PAM), ne hanno mantenuto l’acronimo evolvendosi in Privileged Activity Management. Il metodo è di concedere solo privilegi per eseguire attività amministrative senza mantenere account amministrativi permanenti, per ridurre la superficie di attacco. Per quanto riguarda i sistemi, proteggiamo reti ed endpoint da decenni, ma dobbiamo gettare le basi per un nuovo modo di lavorare che diventerà permanente. L’antivirus ha lasciato il posto all’EDR (Endpoint Detection and Response) e già esistono firewall di nuova generazione e Cloud Access Security Broker (CASB). Il problema è che gli attacchi non solo sono stati modernizzati, ma utilizzano nuovi metodi che richiedono nuove strategie di difesa. Ultimo ma non meno importante, la sicurezza dei dati. L’incapacità di prendersi cura adeguatamente di questa risorsa fondamentale può portare, per esempio, ad essere vittime di spionaggio oppure a ricevere multe salate. In primo luogo, ogni organizzazione deve avere un inventario di tutti i dati che contiene, poiché non può proteggersi se non sa cosa ha. Fortunatamente, esistono soluzioni di governance degli accessi che elencano tutti i dati esistenti, li classificano, eliminano gli accessi non necessari (poiché nessun utente dovrebbe avere accesso ai dati di cui non ha bisogno per il proprio lavoro) e creano report che forniscono informazioni sulla situazione attuale».

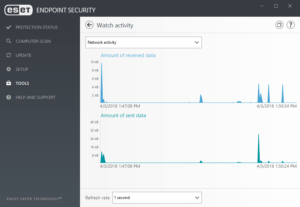

Eset si occupa da oltre trent’anni dello sviluppo di software e servizi di cybersecurity ed ha una posizione forte anche nel campo della sicurezza Zero Trust. «Possiamo applicare l’approccio Zero Trust formulato ormai anni fa da Forrester – sostiene Samuele Zaniboni, senior presales engineer di Eset Italia – grazie al connubio delle nostre tecnologie, coinvolgendo tutto l’ecosistema dell’offerta. Dall’endpoint protection alla doppia autenticazione passando per la cifratura e la soluzione EDR, mantenendo un approccio dinamico e a basso impatto sull’infrastruttura del cliente. Seguire una filosofia Zero Trust è sicuramente importante in questo momento dove il lavoro ha cambiato paradigma e lo smart working la fa da padrone. La delocalizzazione apre il perimetro aziendale e non ci si deve fidare più di nessuno».

Anche secondo Zaniboni, l’adozione del concetto di Zero Trust non ha preso piede nel nostro paese. «L’approccio Zero Trust – dice infatti – non è ancora entrato nel vocabolario delle aziende che operano in Italia, se non in quelle più strutturate o fortemente tecnologiche. Le aziende si trovano spesso ad avere ancora infrastrutture non sempre aggiornate e quindi potrebbero non essere pronte per il cambio di strategia. Non sempre però si rendono conto che non è necessario fare tabula rasa per implementare un approccio di questo tipo. Ora molte realtà avendo dovuto seguire il modello dello smart working si sono trovate a dover implementare alcune tecnologie che le stanno portando verso la cybersecurity Zero Trust. Circa le evoluzioni future, Il nostro team internazionale di ricerca e sviluppo è costantemente impegnato nello studio di nuove soluzioni. Ci spingeremo sempre di più verso il cloud andando a rendere ancora più semplici da utilizzare le nostre soluzioni di protezione che sposano l’approccio Zero Trust. La nostra tecnologia LiveGrid insieme ai nostri 13 centri di ricerca sparsi per il globo permettono di avere una visione sempre aggiornata delle nuove minacce che portano allo sviluppo e al perfezionare le nostre tecnologie di difesa».

Exclusive Networks, società francese presente in cinque continenti e in oltre 100 paesi, si occupa di accelerare l’ingresso sul mercato e la crescita di tecnologie innovative di cybersecurity, networking e infrastruttura. «L’approccio Zero Trust – afferma Marco Misitano, CTO di Exclusive Networks – è fondamentale per quelle entità che oggi vogliono avere le migliori garanzie della protezione dei propri sistemi informativi e della proprietà intellettuale. Se negli anni 90 l’approccio perimetrale alla sicurezza la faceva da padrone, già nei primi anni 2000 si iniziava a parlare della scomparsa del perimetro e della conseguente impossibilità di stabilire che tutto ciò che si trova all’interno di un determinato perimetro è buono e ciò che è fuori va invece verificato. Oggi, fra cloud, dispositivi mobili e forza lavoro dispersa, il perimetro è letteralmente polverizzato. L’approccio Zero Trust non dà nulla per scontato e, in maniera trasparente, identifica, autentica e di conseguenza autorizza o meno gli accessi alle risorse, volta per volta. In Exclusive Networks siamo molto attenti allo stato dell’arte della cybersecurity e selezioniamo, anche in base alle tendenze di mercato, le soluzioni che riteniamo più efficaci. Per questo rendiamo disponibili ai nostri rivenditori diversi brand che offrono la loro interpretazione dell’approccio Zero Trust. Parlando dei nostri vendor, per l’area Zero Trust non penso ce ne sia uno superiore agli altri in assoluto, piuttosto vedo diverse filosofie, caso per caso più o meno calzanti; per questo nel nostro PowerLab è possibile vedere e toccare con mano queste soluzioni e, in funzione delle proprie esigenze, decidere quale sia quella più pertinente, grazie anche al supporto dei nostri esperti».

Misitano, riferendosi alla risposta italiana alla filosofia Zero Trust, nota come le aziende cerchino efficienza e vantaggio competitivo e per ottenerli guardino alla digitalizzazione, adottandola. «In Italia la cultura della cybersecurity non è così pervasiva come in altre parti del mondo e questo rappresenta un problema: si adottano soluzioni per la digitalizzazione troppo spesso trascurando la componente sicurezza. Se guardiamo nello specifico all’approccio Zero Trust, la situazione non migliora perché è richiesta non solo l’adozione di tecnologie ma anche di un approccio strutturato nella definizione dei ruoli, delle risorse e degli accessi. Per questo soluzioni di questo tipo restano un appannaggio degli enti più strutturati: difficilmente una azienda medio/piccola è in grado di predisporre bene l’esercizio e finisce per adottare soluzioni più semplici e non per forza altrettanto efficaci. Con i nostri partner facciamo il possibile per dare a tutte le aziende, anche di dimensioni modeste, la possibilità di utilizzare soluzioni come lo Zero Trust senza arenarsi di fronte ad una complessità percepita».

E per quanto riguarda le vostre azioni per il futuro prossimo? «Se un anno fa – conclude il manager di Exclusive Networks – il perimetro era nel migliore dei casi fluido, la pandemia ha imposto il fenomeno del remote working, che non scomparirà certo con l’auspicata fine dell’emergenza sanitaria e che ha disperso la forza lavoro fino a comprendere le abitazioni dei dipendenti. Per questo motivo oggi la superficie di attacco è aumentata esponenzialmente. Poi c’è la proliferazione dei dispositivi, intelligenti o meno, collegati alla rete e che sono un autentico incubo per chi gestisce la cybersecurity in una azienda. La disponibilità del 5G sarà un ulteriore catalizzatore di questo fenomeno e vedremo sempre più oggetti collegati, alla rete e fra di loro. Per fortuna un approccio come lo Zero Trust ben si presta a gestire questi fenomeni, a patto di una implementazione ragionata. Exclusive Networks come sempre è al fianco dei propri partner per individuare, caso per caso, le tecnologie più efficaci, per farle toccare con mano nel Power Lab a disposizione di partner e utilizzatori, ma anche per offrire formazione, consulenza e la propria esperienza di polo di eccellenza della distribuzione specialistica a valore aggiunto. Per concludere, siamo sempre alla ricerca di nuovi tasselli da aggiungere al nostro già variegato e completo insieme di vendor distribuiti e non escludo che nel corso di quest’anno si vedano delle novità interessanti anche in ambito Zero Trust».

L’americana Forcepoint lavora in ambito Zero Trust con un concetto di anomaly detection e verifica delle azioni effettuate dall’utente in modalità inconsapevole, accidentale e dolosa. «Per noi – spiega Luca Nilo Livrieri, sales Engineer manager Italy & Iberia di Forcepoint – la strategia Zero Trust ha sempre rappresentato la continua verifica che l’utente sia effettivamente chi dice di essere in base al suo comportamento. Ora Forcepoint inserisce nel suo portafoglio una nuova soluzione ZTNA, Private Access, che, oltre ad integrare l’approccio comportamentale, permette la fruizione di applicazioni corporate in maniera sicura, mantenendo il client fuori del perimetro di sicurezza regolando flussi ed accessi».

E per quanto riguarda la situazione di questo approccio in Italia? «ZTNA è un paradigma di cybersecurity ormai abbastanza conosciuto – afferma Livrieri – ma che poche soluzioni di mercato riescono a sviluppare nella sua totalità. Per realizzarlo è necessario un approccio Cloud-centrico alla security che, fino a poco tempo fa, non era nelle corde di diverse aziende italiane che mantenevano approcci più tradizionali. La pandemia ha, però, cambiato la situazione: con la maggior parte delle utenze fuori dal perimetro aziendale, infatti, non si è potuto far altro che accettare la situazione e sfruttarla per anticipare l’innovazione cloud che può garantire enormi vantaggi sotto diversi aspetti (produttività, costi, riduzione dell’inquinamento), senza sacrificare la sicurezza. In Italia molte aziende stanno, quindi, guardando con interesse allo Zero Trust e le aziende più mature hanno già all’attivo progetti che vedranno la luce quest’anno».

Per il futuro, il manager di Forcepoint ritiene che sarà probabile l’avvento di un utente evoluto, che non si limiterà a sfruttare le tecnologie aziendali scelte dall’IT per portare a termine i task, ma che svolgerà il suo ruolo di smart worker, definendo un nuovo perimetro formato da lui e dalla sua macchina. «Soluzioni come ZTNA, Web Security e così via, evolute, poco invasive e che massimizzeranno la user experience senza dover barcamenarsi fra client da installare, procedure da seguire, reti da aprire, applicazioni da attivare, saranno fortemente apprezzate da questo nuovo utente evoluto anche in termini di sicurezza nativa garantita dai servizi acceduti. Alla sicurezza tradizionale verranno aggiunte componenti comportamentali, che analizzeranno i pattern operativi per prevenire, isolare, controllare comportamenti a rischio, senza sacrificare la privacy degli utenti. Forcepoint è all’avanguardia in tale campo, condividendo fra tutte le diverse linee di prodotto uno strato behavioral comune».

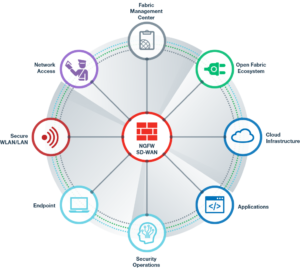

Fortinet, fondata in California nel 2000 dai fratelli Ken e Michael Xie, si occupa di sicurezza informatica e con la sua piattaforma Fortinet Security Fabric protegge ogni segmento di rete, dispositivo e appliance, virtuali, nel cloud o on-premise. «Zero Trust – spiega Antonio Madoglio, director systems engineering per l’Italia e Malta di Fortinet – è una filosofia di sicurezza, un approccio che presuppone che nessuno – dentro o fuori dalla rete – sia attendibile, a meno che la sua identificazione non sia stata accuratamente controllata. Le minacce, dunque, sono un fattore onnipresente all’interno e all’esterno della rete. Questi presupposti costringono degli amministratori di rete a progettare misure di sicurezza rigorose e affidabili. L’approccio si contrappone al modello tradizionale di security (che si basava sul diffidare da fattori esterni, castello e fossato). Zero Trust tiene in considerazione il fatto che la rete sia senza confini definiti (accesso al cloud, incremento del teleworking sono fattori che incidono). Un modello di sicurezza di rete Zero Trust elimina le minacce indipendentemente dalla loro posizione rispetto alla rete. Quella di Zero Trust è una filosofia molto attuale ma non recente: il termine, infatti, è stato coniato anni fa già da un ricercatore di Forrester, John Kindervag. In un documento pubblicato nel 2010, Kindervag ha spiegato come i modelli di sicurezza di rete tradizionali non riescano a fornire una protezione adeguata perché richiedono tutti un elemento di fiducia. Gli amministratori devono fidarsi di persone e dispositivi in vari punti della rete e, se questa fiducia viene violata, l’intera rete potrebbe essere messa a rischio. Per risolvere il problema, ha raccomandato l’uso di gateway di segmentazione (SG), che potrebbero essere installati nel cuore di una rete. Il modello SG prevede l’incorporazione di diverse misure di protezione e l’utilizzo di un motore di inoltro dei pacchetti per inviare le protezioni dove sono necessarie nella rete. L’implementazione di strategie Zero trust implica una progettazione del sistema di sicurezza molto particolare, che può portare gli utenti a rispondere a diversi step di verifica identità, o dei propri device: questo può generare qualche resistenza inizialmente, ma i vantaggi sono indubbi in termini di security posture».

Per Madoglio moltissime realtà in svariati settori si stanno affacciando a questo nuovo approccio alla sicurezza e stanno implementando soluzioni che hanno a che fare con strategie Zero Trust. «Ad esempio – sostiene – un ospedale che deve proteggere le apparecchiature medicali, ha la necessità di confinare i dispositivi IoT per proteggerli, dal momento che non dispongono di un livello di security embedded. Sono diversi gli ambiti di sviluppo. Ad esempio, pensiamo all’importanza di poter isolare tutti quei dispositivi che non sono infrastrutture di rete ma che devono essere adeguatamente protetti: i sensori di temperatura, gli impianti di videosorveglianza, i sistemi di accesso fisico agli stabili e così via. Al di là dell’investimento, questo approccio dovrebbe ottimizzare l’operatività e semplificare molto la gestione e la manutenzione. Il principale beneficio di Zero Trust deriva dal fatto che si possa avere una maggiore capacità di individuare rapidamente una minaccia, confinarla ed eliminarla in maniera efficace. Dal nostro punto di vista, osservando il mercato, probabilmente le realtà più restie sono quelle in ambito finanziario, quando si tratta di stravolgere l’impostazione di progettazione della rete (ad esempio la micro-segmentazione ha un impatto economico, di progettazione e di gestione). Fortinet propone alcune soluzioni ad hoc in grado di segmentare la rete e rendere più sicuri gli accessi: parliamo di FortiNAC, FortiEDR, FortiAuthenticator. Innanzitutto, si parte con un assessment, verificando quali siano i dati da salvaguardare, quali siano quelli più sensibili, le risorse e i servizi più importanti. Si dovrebbe in prima analisi avere un quadro completo che risponda a chi, cosa, come, in che modo e così via. Vengono implementati poi sistemi come la multifactor authentication, la verifica endpoint, l’endpoint protection, detection/response, l’EDR, la micro-segmentazione. Per far sì che il controllo avvenga a livello di policy, è importante segmentare la rete. Se anche un malintenzionato riuscisse ad accedere al sistema e installasse un malware, questo rimarrebbe confinato al micro-segmento. Un altro aspetto contemplato nella Zero Trust è l’accesso con privilegi minimi: se un utente deve accedere a un database, lo fa con i privilegi minimi per esaudire il suo compito e nulla più. In questo modo è garantito un livello maggiore di sicurezza».

Il manager di Fortinet conclude parlando delle possibili evoluzioni di questo comparto e di come l’azienda è pronta a soddisfarle: «Uno step ulteriore può essere quello di adottare anche tecniche nuove quali la deception, per attuare una sorta di micro-segmentazione dinamica; la tecnologia deception dovrebbe essere inclusa in qualsiasi stack di sicurezza: Infatti questo approccio permette il rilevamento precoce post-violazione, spesso prima che qualsiasi grave danno possa essere causato dal malware scaricato. Riduce il tempo di permanenza di una violazione della rete – ora più di sei mesi – rilevando malware progettato per sondare silenziosamente la rete alla ricerca di vulnerabilità eludendo il rilevamento. Poiché è un sistema fail-safe, il che significa che funziona solo quando qualcosa si comporta male, riduce efficacemente i falsi positivi. Può essere implementato nella maggior parte degli ambienti OT per ottenere visibilità e controllo su IoT e altri dispositivi OT che non possono essere protetti utilizzando soluzioni più tradizionali. È una tecnologia di rilevamento altamente scalabile e ha un impatto minimo o nullo sulle normali prestazioni di rete. Impostare e gestire una soluzione di deception è semplice e il rilevamento delle minacce è completamente automatizzato. Implementandola come parte dello stack di sicurezza, può fungere da “fonte di avviso ad alta fedeltà” per automatizzare il rilevamento, la risposta e il rimedio delle minacce. L’ultima frontiera è l’evoluzione verso il mondo SASE (ovvero il servizio che consente di sfruttare la flessibilità del cloud per accedere direttamente a risorse o applicazioni aziendali o su Internet). Anche in condizioni di lavoro da remoto, ad esempio, grazie a SASE è possibile connettersi al cloud in sicurezza, con policy personalizzate. Il livello di protezione della navigazione è lo stesso di quello che si avrebbe in sede in azienda».

Nell’ambito della sicurezza Zero Trust si muove anche il colosso IBM. «La trasformazione digitale e il passaggio al multicloud ibrido – afferma Cristiano Tito, security consulting e delivery leader di IBM Italia – stanno cambiando il modo in cui operiamo. Utenti, dati e risorse sono ora sparsi in tutto il mondo, rendendo difficile collegarli in modo rapido e sicuro. La sicurezza tradizionale offre un perimetro per valutare e rafforzare l’affidabilità di queste connessioni, ma questo ecosistema attuale richiede un approccio diverso. Supponiamo che un dispositivo stia tentando di accedere ai dati finanziari su una rete aziendale. È necessario il contesto per sapere se si tratta di un dipendente o di una minaccia. Le diverse discipline di sicurezza, che gestiscono le identità e gli accessi, i dispositivi e che proteggono i dati e la rete, forniscono preziose informazioni su ciò che sta accadendo rispetto a dispositivo, utente e dati acceduti. Tuttavia, ciò che manca è se quel dipendente debba avere accesso a quei dati specifici, da quel particolare dispositivo o posizione. Le informazioni provenienti dalle singole aree di sicurezza devono essere condivise al fine di generare il giusto contesto per prendere le giuste decisioni su quali utenti, dati e risorse dovrebbero essere collegati. L’approccio che IBM Security propone rispetto al tema Cybersecurity Zero Trust si basa proprio sul “contesto”. Per stabilire un modello di governance per la condivisione del contesto tra gli strumenti di sicurezza che proteggono le connessioni tra utenti, dati e risorse, occorre: definire il contesto, ovvero comprendere utenti, dati e risorse per creare policy di sicurezza coordinate e allineate con il business; garantire l’accesso condizionato, convalidare gli accessi in modo rapido e coerente con il contesto, nonché applicare le politiche di sicurezza; risolvere gli incidenti di sicurezza con un impatto minimo sul business intraprendendo azioni mirate; analizzare e migliorare continuamente lo stato della sicurezza, modificando le politiche e le pratiche per prendere decisioni più rapide e basate su informazioni “certe”. Alla cybersecurity Zero Trust si arriva attraverso un percorso che, nel nostro approccio prevede diversi passi: uno Zero Trust Maturity Assessment, per valutare la propria esperienza e preparazione; una valutazione per comprendere i propri rischi e dare la priorità agli investimenti; una pianificazione per semplificare e far progredire le fasi secondo una roadmap attuabile e adattamenti rispetto alle singole esigenze aziendali. Pertanto, l’avvio e l’esecuzione di una strategia di cybersecurity Zero Trust richiede un approccio moderno e prescrittivo alla sicurezza e un ampio portafoglio di funzionalità, inclusi servizi e soluzioni. IBM Security propone strumenti, competenze ed esperienze per aiutare le aziende e guidarle in ogni fase del loro percorso verso una cybersecurity Zero Trust».

Anche a Cristiano Tito abbiamo chiesto un parere rispetto all’accoglienza della sicurezza Zero Trust in Italia. «Le organizzazioni che vogliono rivolgersi a soluzioni cybersecurity Zero Trust – afferma il manager di IBM – hanno l’obiettivo di proteggere i propri dati e risorse rendendoli accessibili solo su base limitata e nelle giuste circostanze. In tale ottica, le informazioni provenienti dalle singole aree di sicurezza devono essere condivise al fine di generare il giusto contesto per prendere decisioni importanti su quali utenti, dati e risorse dovrebbero essere collegati. Nell’attuale ambiente aziendale, ci sono più tipi di utenti con diversi obiettivi e necessità di accedere alle risorse. Ci sono molte risorse da gestire e molte connessioni da verificare. Inoltre, il passaggio a un’infrastruttura ibrida e multicloud comporta che tali risorse possano essere distribuite in più ambienti IT con diversi livelli di visibilità e controllo. Cercare di destreggiarsi tra le informazioni necessarie per connettere in modo sicuro tutti questi utenti, dati e risorse è difficile ed è per questo che molte organizzazioni stanno prendendo in considerazione l’adozione di una strategia cybersecurity Zero Trust. La strategia Zero Trust può aiutare le organizzazioni a gestire i rischi in ambienti complessi consentendo agli utenti un accesso sufficiente alle risorse appropriate. Sebbene questa sia un’ottima strategia, metterla in pratica significa che le organizzazioni devono essere chiare su quali sono le condizioni e applicarle in modo coerente in tutta l’azienda. Questo è uno degli elementi che in questo momento sta ancora frenando le aziende italiane nell’adozione di questa strategia. La condivisione del contesto tra i silos di sicurezza è la base di un’implementazione di una strategia di cybersecurity Zero Trust di successo. La definizione del contesto, o in altre parole l’impostazione di policy basate sul contesto che raggiungano tutte le discipline di sicurezza, è un primo passo fondamentale per una strategia Zero Trust. Senza stabilire questa linea di base per prendere decisioni, le stesse regole potrebbero essere interpretate in modo diverso da ciascun dipartimento di sicurezza all’interno dell’azienda. Questo disallineamento potrebbe introdurre attriti e aprire la porta a rischi nell’attività. Per non parlare del fatto che la mancanza di regole e contesto chiari può rendere ancora più difficile l’adozione di automazione e intelligenza artificiale (AI) per migliorare il programma di sicurezza di un’azienda».

Per quanto riguarda il futuro, Tito fa notare che Le agenzie nazionali europee di sicurezza informatica stanno iniziando ad abbracciare il modello Zero Trust. «L’US National Institute of Standards and Technology – conclude il manager – ha già sviluppato una bozza di documento sui principi dell’architettura Zero Trust. A questo hanno fatto seguito gli sforzi di alcuni governi in Europa, come ad esempio il Regno Unito con il National Cybersecurity Centre che ha pubblicato formalmente i principi dell’architettura Zero Trust come progetto GitHub. Non è difficile quindi prevedere che vi saranno sempre più esempi di framework per la Cybersecurity Zero Trust sviluppati nel 2021 poiché le esperienze della pandemia nel 2020 inducono le aziende europee ad accelerare il loro passaggio al cloud. In Italia la normativa sul Perimetro di Sicurezza Cibernetica Nazionale, specie nella sua versione declinata all’interno del DPCM del 05/11/2020, che ha introdotto dei vincoli sulla sicurezza molto più stringenti rispetto alla Direttiva NIS e al GDPR, potrà rappresentare sicuramente nel prossimo futuro un acceleratore nell’adozione di strategie di cybersecurity Zero Trust, in quanto imporrà alle aziende e agli enti pubblici (almeno quelli ritenuti strategici per la Sicurezza Nazionale) l’adozione di tutte quelle misure (asset inventory, misure di sicurezza risk-based, notifiche incidenti, procurement sicuro) prodromiche all’adozione di un cybersecurity Zero Trust framework, che offrirà un modello e un piano per connettere in modo sicuro gli utenti giusti ai dati giusti al momento giusto nelle condizioni giuste. Ricordandoci però che il contesto è e sarà sempre la chiave».

Ivanti, azienda con sede nello Utah specializzata in soluzioni software per “unificare l’IT”, è il frutto dell’unione nel 2017 di Landesk e Heat e nel 2020 ha acquisito tra l’altro MobileIron. «Per aiutare le imprese a scegliere e implementare le soluzioni che meglio rispondono alle esigenze di ‘azienda senza confini – afferma Marco Cellamare, regional sales director Mediterranean di Ivanti – stiamo ridefinendo la sicurezza aziendale con la prima piattaforma di sicurezza mobile-centric del settore per il modello Everywhere Enterprise, dove i dati aziendali fluiscono liberamente attraverso i dispositivi e i server in cloud consentono ai lavoratori di essere produttivi ovunque debbano lavorare. In particolare, la piattaforma di sicurezza Zero Sign On per il controllo degli accessi basato sullo Zero Trust Mobile-Centric di Ivanti offre alle imprese la possibilità di proteggere i propri dati su dispositivi, reti, applicazioni e servizi cloud e ai dipendenti assicura l’opportunità di accedere in maniera sicura e semplice ai dati aziendali, ovunque decidano di lavorare. Inoltre, il forte aumento degli attacchi di phishing ha accelerato la necessità di trovare soluzioni in grado di fornire una protezione multilivello, come Mobile Threat Defense di Ivanti, che individua e corregge le minacce dirette ai dispositivi mobili, come gli attacchi di phishing, senza richiedere alcuna azione da parte dell’utente. Ciò assicura la totale adozione da parte degli utenti e offre all’IT la certezza di sapere che la forza lavoro remota della loro azienda è protetta, indipendentemente da dove lavorino i dipendenti».

Cellamare si sofferma sulla riorganizzazione delle aziende italiane in fatto di sicurezza a seguito della maggiore incidenza del lavoro da remoto degli ultimi mesi: «Dal nostro punto di osservazione possiamo rilevare che negli ultimi mesi le imprese di medio-grandi dimensioni sono state rapidissime nel riuscire a riorganizzarsi per fornire gli strumenti necessari a far lavorare le persone da remoto, tipicamente da casa. Purtroppo, non è stata fatta una vera e propria pianificazione e la nuova priorità potrebbe essere proprio quella di rivedere i sistemi utilizzati per adottare una sicurezza mobile più efficace. I meccanismi di accesso remoto di vecchio stampo sono destinati a scomparire e il nuovo perimetro sarà costituto dalle persone. La loro identità definirà ciò a cui possono accedere, sia all’interno che all’esterno della rete aziendale. Il nuovo approccio Zero Trust networking sarà usato per tutto e interesserà quindi non solo i dipendenti, ma anche i clienti, i consulenti e gli altri partner commerciali».

La visione del futuro di Ivanti è chiara, nelle note conclusive di Cellamare: «Riteniamo che ogni CISO dovrebbe adottare con urgenza una strategia di sicurezza Zero Trust garantendo solo agli utenti autorizzati di poter accedere ai dati aziendali, investendo in tecnologie di automazione in grado di rilevare, gestire, proteggere e supportare tutti gli endpoint, i dispositivi e i dati dell’azienda, ovunque. Devono partire dal presupposto che le reti aziendali siano già state compromesse e sfruttare tecnologie innovative in grado di rilevare in modo proattivo le minacce, adottando anche processi di auto-riparazione e auto-protezione. Per ridurre ulteriormente la superficie di attacco, i CISO dovrebbero poi implementare anche l’autenticazione senza password, garantendo anche ai lavoratori a distanza di beneficiare di una User Experience sicura e senza soluzione di continuità, e noi di Ivanti, grazie alla nostra piattaforma di automazione che aiuta a rendere ogni connessione IT più intelligente e sicura, siamo qui per rispondere a tutti i problemi di sicurezza delle imprese».

Fondata nel 1997, Kaspersky è un’azienda specializzata in cyber sicurezza con soluzioni per proteggere aziende, infrastrutture critiche e utenti finali. «L’approccio Zero Trust – sostiene Fabio Sammartino, head of pre-sales di Kaspersky – rappresenta una possibilità interessante e innovativa tra le strategie di cybersecurity perché consente un approccio adattivo focalizzato sugli asset e i processi vulnerabili anziché sull’intera superficie di attacco. In questa ottica le nostre soluzioni possono ben adattarsi ad una logica di protezione di questo tipo perché consentono l’integrazione della console di management tramite API con strumenti di orchestrazione, permettendo di applicare agli asset e agli utenti protetti delle policy di protezione profilate specificamente. Inoltre, alcuni componenti del nostro Kaspersky Endpoint Protection possono contribuire sensibilmente ad un approccio di protezione Zero Trust, come ad esempio l’Application Control, che permette l’adozione di una logica di autorizzazione granulare, così come la soluzione Kaspersky Hybrid Cloud permette di proteggere le infrastrutture on premise e quelle nei cloud pubblici andando oltre il concetto di perimetro di difesa. In generale una Cybersecurity basata su Zero Trust implica un processo di monitoraggio continuato e adattivo che tenga conto del panorama delle minacce in continua evoluzione e delle specificità degli asset; un processo, questo, molto vicino all’approccio di Threat Hunting utilizzato nel nostro servizio di Managed Detection e Response per garantire l’identificazione continuata e iterativa degli schemi di attacco dei cybercriminali per identificare un attacco nei suoi primissimi stadi».

Abbiamo chiesto anche a Sammartino qual è, secondo la sua visione, lo stato attuale dell’adozione di questo approccio alla sicurezza e delle relative soluzioni. «Il concetto di perimetro – spiega – è diventato sempre meno netto con l’aumento del numero di dispositivi e servizi su cloud utilizzati dai dipendenti. Lo era già prima della pandemia, infatti negli ultimi 4-5 anni c’è stata una crescita esponenziale dell’uso di infrastrutture IaaS e dei software SaaS e non è stato il COVID-19 a portarli in auge. Al giorno d’oggi, almeno una parte delle risorse aziendali si trova al di fuori dell’ufficio o addirittura all’estero. Penetrare nella zona di fiducia e muoversi senza ostacoli è diventato molto più facile. Negli ultimi anni il modello Zero Trust ha guadagnato quindi popolarità tra le aziende. Secondo i dati del 2019, il 78% dei team di sicurezza informatica ha implementato questo modello o ha pensato di fare questo passo».

Secondo il manager di Kaspersky, la sicurezza Zero Trust è sicuramente il modello del futuro. «È anche vero aggiunge – che il passaggio dalla tradizionale sicurezza perimetrale alla garanzia di una superficie protetta del modello Zero Trust, nonostante l’uso della tecnologia disponibile, può essere un progetto tutt’altro che semplice o veloce, sia in termini ingegneristici che di cambiamento di mentalità dei dipendenti. Tuttavia, le aziende privilegeranno sempre più questo approccio. Per accedere a un livello sempre maggiore di tecnologia, l’unica risposta possibile sono i servizi esterni in cloud. Il costo della manutenzione e della gestione di un datacenter interno è talmente alto da rendere inevitabile il ricorso al cloud. Soprattutto i piccoli dovranno adottare questo approccio, non vedo altre strade possibili».

Maticmind è un system integrator con competenze specialistiche (700 professionisti in 11 sedi in Italia) che vanno dal networking alla sicurezza, dal cloud ai datacenter. «Per noi – afferma Mario Ognissanti, responsabile prevendita area Nord Security di Maticmind – che operiamo nel campo della cybersecurity e della sicurezza delle infrastrutture IT attraverso un Competence Center dedicato, l’approccio Zero Trust rappresenta una delle tematiche più calde in questo momento. In particolare, si cerca di sensibilizzare le organizzazioni a valutare l’approccio Zero Trust per quello che riguarda l’accesso alla rete e quindi ai dati delle aziende. L’importanza dell’adozione di sistemi ed architetture che consentano di implementare logiche Zero Trust è data da un fattore fondamentale: le persone, siano essi dipendenti, fornitori consulenti ospiti o utilizzatori di un servizio, sono diventati il vero perimetro di un’azienda e su di loro deve essere costruito l’adeguato livello di sicurezza».

Per il manager di Maticmind, la pandemia ha dato un importante contributo all’avvio della sensibilizzazione delle aziende per l’adozione di sistemi basati sull’approccio Zero Trust, soprattutto in merito al fatto che gli attacchi informatici hanno avuto una forte impennata durante questo periodo. «Purtroppo – aggiunge Ognissanti – c’è ancora molto da fare e non tutte le organizzazioni sono ancora sensibilizzate in tal senso, tantomeno hanno adottato, o pensano di adottare, strategie di verifica e controllo degli accessi. Le aziende puntano ancora molto sullo stack di sicurezza perimetrale, investendo poco sul controllo degli accessi, pur avendo la maggior parte del personale off-premise, che utilizza dispositivi mobili e servizi cloud. Questo accade perché vi è ancora la convinzione che i modelli di sicurezza tradizionali funzionano partendo dal presupposto che tutto all’interno della rete dell’organizzazione debba essere considerato attendibile. Probabilmente le organizzazioni più lungimiranti verso un approccio Zero Trust sono state quelle del mondo finance ma che hanno anche necessità legate a normative che richiedono una maggiore sicurezza dei dati e controlli degli accessi. Forse un timido accenno delle aziende italiane verso il modello Zero Trust si sta consolidando con l’utilizzo di sistemi MFA. Tuttavia, siamo ancora molto lontani da una adozione più estesa e nella vera logica Zero Trust, mancando ancora una coscienza (e conoscenza) di fondo della tematica e delle minacce che essa indirizza».

Secondo Ognissanti la filosofia Zero Trust è la strada opportuna da percorrere anche in futuro: «Sicuramente la direzione proposta dall’approccio Zero Trust è quella giusta, ma è necessario continuare con la campagna di sensibilizzazione. Con un approccio di accesso Zero Trust, le organizzazioni possono non solo migliorare la visibilità di tutti i dispositivi dentro e fuori dalla propria rete, ma aumentare il livello di sicurezza riducendo la superficie di attacco, che è in continua espansione. La strada verso la sicurezza zero-trust può anche iniziare con le soluzioni di sicurezza esistenti, allineando le policy ai principi del modello di accesso. Questo aiuterebbe l’IT delle aziende a comprendere le lacune che devono essere colmate, aggiungendo successivamente le soluzioni Zero Trust per indirizzarle correttamente».

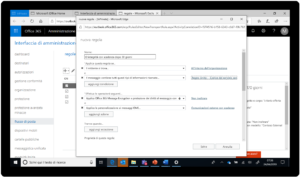

La sicurezza è sempre stata in prima linea per Microsoft, che nel contesto di questo articolo la declina con 365 E5 che combina applicazioni di produttività con funzionalità avanzate di comunicazione, sicurezza, conformità e analisi dei dati. «Al giorno d’oggi – afferma Carlo Mauceli, national digital officer di Microsoft Italia – le organizzazioni necessitano di un nuovo approccio alla sicurezza, che sia in grado di adattarsi in modo più efficace alla complessità degli ambienti moderni e che protegga persone, dispositivi, app e dati ovunque si trovino, anche in mobilità. In Microsoft crediamo che la sicurezza Zero Trust si basi su tre principi fondamentali: verificare esplicitamente che ogni componente sia compliant rispetto alle policy, analizzando diversi fattori come identità, posizione, sicurezza del dispositivo, servizio e workload; utilizzare il livello minimo possibile come privilegio di accesso; supporre di essere sempre sotto attacco e ridurre il raggio d’azione degli attaccanti proteggendo gli accessi, assicurandosi che tutte le sessioni siano protette da crittografia end-to-end e utilizzando soluzioni di threat intelligence per rilevare le minacce in tempo reale e migliorare le proprie difese. Per aiutare le imprese a proteggere i dipendenti e i propri asset aziendali anche in ambienti di lavoro ibridi, Microsoft offre una vasta gamma di soluzioni intelligenti in grado di garantire un accesso più sicuro alle risorse aziendali attraverso valutazioni continue e criteri intent-based. I servizi cloud offrono strumenti fondamentali per far fronte alle minacce. È, ad esempio, possibile difendere le identità tramite una protezione basata su fattori multipli e policy di rischio di accesso, verificare la conformità e lo stato dei dispositivi prima di concedere l’accesso alla rete, assicurarsi che si disponga delle autorizzazioni alle applicazioni appropriate, scoprire lo Shadow IT e monitorare le azioni degli utenti. Inoltre, le aziende possono fare leva sull’intelligence per classificare ed etichettare i dati, nonché crittografare e limitare l’accesso in base alle politiche organizzative. Infine, Microsoft aiuta le organizzazioni tramite l’utilizzo della telemetria per rilevare tempestivamente attacchi e anomalie, bloccare e segnalare automaticamente i comportamenti a rischio».

Se questa è la visione complessiva di Microsoft della sicurezza Zero Trust, la multinazionale sembra scontrarsi con una certa riluttanza delle aziende ad adottare questo modello. «In Italia l’approccio Zero Trust è purtroppo ancora poco esteso – sottolinea Mauceli – a causa di diversi fattori che contraddistinguono il nostro Paese, come una diffusa obsolescenza delle infrastrutture e delle applicazioni, la difficoltà nel delineare una chiara strategia di sicurezza e la scarsità di risorse a disposizione delle nostre aziende. Oltre a ciò, esiste un problema culturale che limita l’utilizzo delle nuove tecnologie. Secondo i dati del National Cyber Power Index 2020, l’Italia si trova, infatti, nelle ultime posizioni della graduatoria dei Paesi con la maggiore capacità cibernetica al mondo. Non mancano le imprese che hanno scelto di investire in sicurezza informatica ma è raro che scelgano di adottare un approccio Zero Trust, che contempli la possibilità di essere costantemente sotto attacco. Notiamo, inoltre, una notevole differenza nell’adozione tra le grandi organizzazioni che godono di maggiori risorse, sia in termini economici sia di personale, e le piccole e medie imprese, che rappresentano la maggior parte del tessuto economico italiano e che spesso hanno ancora un approccio culturale poco digitale. In questo senso, il coud computing gioca un ruolo cruciale nella digitalizzazione e nella protezione delle PMI, permettendo anche alle aziende più piccole di accedere alle tecnologie più avanzate beneficiando di massima sicurezza e scalabilità».

E le possibili evoluzioni future secondo Microsoft? «In un mondo connesso e profondamente cambiato dallo scoppio della pandemia – conclude Mauceli – è necessario dotarsi di un nuovo modello di sicurezza basato su iniziative di governance, di analisi e gestione dei rischi, di intelligence sharing e di incident management che possano contribuire ad alzare in modo significativo la cyber resilienza delle organizzazioni, ovvero la loro capacità di funzionare anche se continuamente sotto attacco, essendo spesso già compromesse ben prima che emergano sintomi evidenti di un attacco in corso. Per realizzare un simile modello di cybersecurity è necessario avere una visione a 360° delle proprie reti e dei propri sistemi e analizzare i comportamenti degli utenti all’interno e all’esterno del network implementando processi di threat intelligence e di monitoraggio approfondito. È inoltre importante implementare un processo di cyber risk management continuo, che valuti 24 ore su 24 tutte le variabili in gioco, incluse quelle fuori dal perimetro, come i social network, lo Shadow IT e l’IoT, e che dia indicazioni al management per definire strategie difensive che possano cambiare rapidamente, a fronte di minacce continuamente mutevoli. La cyber resilienza deve diventare non solo uno dei pilastri dell’attività di un’organizzazione ma quell’elemento che abilita tutti gli altri e li rende possibili, considerato da un lato la crescente pervasività dell’ICT nella società attuale e dall’altro la corrispondente evoluzione delle minacce».

Raccogliamo ora il parere di Gianandrea Daverio, head of cybersecurity & compliance di Npo Sistemi, azienda che si occupa di soluzioni per la trasformazione digitale con un’apposita linea di business dedicata alla sicurezza. «Ci poniamo l’obiettivo di affiancare aziende provenienti da numerosi settori nella definizione delle strategie più adeguate a garantire la protezione dei loro asset digitali e nella valutazione e validazione delle misure di sicurezza in essere. In questo ruolo supportiamo quotidianamente le aziende nell’adozione delle best practices e dei framework più adeguati al loro modello organizzativo e di business. Si tratta dell’approccio Zero Trust che sempre più spesso promuoviamo come la risposta più adeguata ai nuovi paradigmi con cui le aziende si stanno confrontando nell’ambito del processo di trasformazione digitale e delle sue accelerazioni causate dall’emergenza Covid-19. In uno scenario in cui utenti sempre più operanti in regime di smart working accedono ad applicazioni e servizi che sempre più spesso sono basati su ambienti in Public Cloud o Software as a service, un approccio basato su zone trusted e untrusted, figlio dei paradigmi di rete tipici degli anni ’90 e a tutt’oggi utilizzato nell’ambito delle architetture VPN, non è infatti più in grado di rispondere alle sfide di sicurezza che le attuali architetture di Hybrid IT richiedono».

Daverio ritiene che l’adozione massiva di un approccio alla sicurezza di tipo Zero Trust possa essere considerato un obiettivo a medio termine. «Tuttavia – precisa il manager di Npo Sistemi – oggi la diffusione di questo approccio è ancora limitato quantitativamente (numero di aziende) e qualitativamente (applicazione in ambiti parziali). Le resistenze all’adozione di questo nuovo approccio sono da ricercarsi non solo in aspetti legati alla sensibilità e consapevolezza della necessità di evolvere il proprio livello di sicurezza all’evolversi dello scenario, ma anche ad aspetti tecnici ed organizzativi che ne assorbono l’adozione, a partire da una gestione dei privilegi autorizzativi degli utenti non sempre ben definita e strutturata. In questo senso, le aziende che per esigenze di business hanno già avuto modo in passato di confrontarsi con standard e normative di riferimento (ad esempio ISO27001, PCI…) e adeguare i propri processi, si trovano oggi ad avere un vantaggio competitivo nell’adozione di tale nuovo approccio di trust».

Sul versante delle possibili evoluzioni future, nell’ambito del modello Zero Trust e più in generale nell’attuazione di efficaci strategie per la cybersecurity, Daverio ritiene che le aziende avranno sempre più l’esigenza di essere affiancate da un partner in grado di mettere in campo la credibilità e le competenze necessarie ad affrontare un tema tanto strategico quanto complesso sia dal punto di vista organizzativo e di processo sia da un punto di vista tecnologico. «Per rispondere efficacemente a questa sfida e garantire ai nostri clienti l’approccio proattivo e propositivo che si attendono – conclude – abbiamo costituito una linea di business focalizzata su tematiche di cybersecurity & compliance che, grazie a un continuo lavoro di selezione delle più accreditate metodologie e best practices e a un ecosistema di tecnologie leader di riferimento nei propri ambiti di intervento, si propone di fornire risposte efficaci alle esigenze attuali così da anticiparne le esigenze future».

Oracle propone soluzioni attraverso cui è possibile incrementare la postura di sicurezza e implementare modelli di cybersecurity Zero Trust in contesti ibridi (Oracle Cloud, On-Premise e Multi-Cloud). «Sempre più aziende, al fine di accelerare il proprio percorso di digital transformation – spiega Fabrizio Zarri, esperto di cloud security di Oracle Italia – stanno migrando progressivamente i loro servizi di business in cloud in un contesto ibrido, che include applicazioni e risorse in cloud, anche di provider diversi, così come applicazioni e risorse on-premise, spesso interconnessi tra loro. Nell’ultimo periodo pandemico vi è stata una forte accelerazione dell’adozione dei servizi cloud da parte di aziende che negli ultimi anni avevano già intrapreso questa tipo di percorso. Altre aziende hanno iniziato ad utilizzare ex-novo servizi cloud in modalità tattica, per riorganizzare processi e tecnologie al fine di garantire la continuità operativa anche a distanza, nel contesto di un esteso utilizzo del remote working. Fenomeni quali l’adozione del cloud, le nuove modalità di accesso ai servizi da parte degli utenti – da dispositivi sia mobili che fissi, da ovunque e in qualsiasi momento – l’estensione delle superfici di attacco e nuove tipologie di attacchi informatici, sempre più sofisticati e mirati, stanno comportando un ripensamento dell’approccio alla cybersecurity e una modifica del perimetro di sicurezza e della protezione dei dati. Le aziende rimangono spesso legate al tradizionale concetto di perimetro fisico della rete, limitandosi al classico controllo degli accessi, tipicamente tramite firewall. I nuovi modelli di sicurezza Zero Trust stanno spostando l’approccio e il perimetro della sicurezza dal “dove” risiedono i dati e le applicazioni a “chi” e al “contesto” da cui vi si accede. I servizi cloud offrono modalità di gestione, competenze e strumenti nuovi, per far fronte ai mutati processi derivanti dalla presenza di risorse IT sia dentro sia fuori il perimetro dell’azienda e implementare modelli di sicurezza Zero Trust, in modalità veloce, non invasivi per il business aziendale e a costi contenuti. I modelli cybersecurity Zero Trust oltre alla gestione moderna dell’identità digitale, includono anche la gestione della sicurezza del dato, in layer differenti di trust, e il continuo monitoraggio delle reti per assicurarsi che siano consentiti solo i flussi legittimi. Oracle propone un servizio cloud “di seconda generazione”, ovvero più avanzato perché tiene conto di esigenze di livello enterprise (che all’inizio, con l’avvento del cloud computing, erano meno sentite), con un approccio alla sicurezza “by-design”, fin dalla progettazione stessa, in grado di offrire una gestione moderna delle identità digitali, una segregazione dei dati e una protezione automatizzata e sempre attiva, basata su strumenti di machine learning. La security di Oracle Cloud si fonda su un approccio Zero Trust e include una serie di servizi e caratteristiche peculiari, tra cui: infrastruttura cloud basata sulla sicurezza Security-First: riduzione dei rischi derivanti dalle costanti minacce informatiche mediante principi di progettazione standard incentrati sulla sicurezza, che prevedono l’elevato isolamento e cifratura dei dati e informazioni, la separazione delle reti e flussi mediante paradigmi Service Delivery Network (SDN), l’accesso ai servizi con privilegi minimi e adeguati in relazione al contesto di accesso; servizi moderni ed evoluti di gestione e controllo dell’identità digitale (Identity- as-a-Service), basati su standard aperti, al fine di permettere ai clienti di gestire, governare e monitorare l’accesso adattivo, in relazione al contesto, ai servizi in contesti ibridi (Oracle Cloud, on-premise e/o multi-cloud); controlli di sicurezza automatizzati e semplici da implementare, al fine di monitorare il corretto accesso ai servizi, evitare errori di configurazione e implementare controlli per indirizzare la conformità normativa. Oracle Cloud dispone di controlli sempre attivi 24 ore su 24, 7 giorni su 7, con difese a più livelli; automazione per la protezione del dato, come Oracle Autonomous Database, che ha la capacità di autoaggiornarsi e autoripararsi, andando a ridurre al minimo il rischio di errore umano».

Zarri cita interessanti dati provenienti dal recente Oracle and KPMG threat report 2020. «Lo studio – afferma – riporta che, sebbene il 75% dei professionisti IT consideri il cloud pubblico più sicuro dei propri datacenter, il 92% ammette un significativo divario tra la propria immaturità in merito ai programmi di sicurezza del cloud e l’utilizzo stesso del cloud corrente e pianificato. Un numero crescente di aziende identifica in particolare la propria mancanza di conoscenza del modello della responsabilità condivisa nella protezione del cloud (Cloud Security Shared Responsibility Model) come causa chiave dei frequenti errori di configurazione e delle lacune riscontrate. Tale mancanza di conoscenza non risparmia la dirigenza: solo l’8% dei CIO e leader informatici comprende appieno il ruolo del proprio team nel garantire la sicurezza del cloud rispetto al provider del servizio cloud stesso. Un altro importante aspetto che concorre a questo divario è sicuramente legato alla mancanza di una strategia di cybersecurity unificata e coesa all’interno dell’organizzazione. Accade sempre più spesso, anche nel mercato italiano, di vedere situazioni in cui servizi e applicazioni cloud sono utilizzati da funzioni di business senza che il team IT e/o cybersecurity lo sappiano. Le linee di business realizzano rapidamente un’efficienza nell’investimento, mentre la collaborazione con il team di cybersecurity è percepita come una minaccia alla velocità di raggiungimento degli obiettivi. Abbiamo quindi un problema di cambiamento culturale e di velocità nel modo in cui le organizzazioni si avvicinano alla sicurezza informatica e all’adozione di modelli di cybersecurity Zero Trust. Oggi nel mercato italiano, spinte anche dall’attuale contesto, le aziende più innovative stanno ripensando le loro strategie di cybersecurity verso un approccio Zero Trust».

Il manager di Oracle conclude il suo intervento parlando dell’evoluzione prossima ventura delle strategie di sicurezza informatica: «Il processo di trasformazione digitale in atto, le nuove modalità accesso ai servizi in remote-working e il nuovo panorama delle minacce, comporterà, da parte dei CISO, l’evoluzione delle strategie di cybersecurity, verso modelli Zero Trust, processi e tecnologie più agili e standardizzati che possano adattarsi alle mutevoli richieste del business della propria organizzazione, al fine di offrire un ambiente sicuro che stimoli l’innovazione e la crescita senza compromettere i livelli di sicurezza. La strategia di evoluzione dei servizi di sicurezza Oracle è definita per permettere ai nostri clienti una trasformazione digitale, abilitata dalle tecnologie più innovative, esattamente nel modo in cui ogni azienda la vuole realizzare mantenendo i più elevati standard di sicurezza e compliance. Oracle continua a far evolvere la propria offerta verso un modello integrato, con cui portare ai clienti la potenza, la flessibilità e la sicurezza del suo cloud e dei database, consolidati all’interno di infrastrutture e applicazioni aziendali, sistemi hardware e dati».

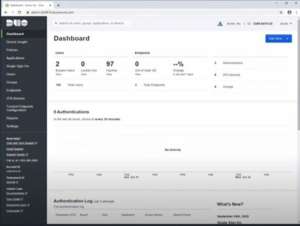

Abbiamo raccolto anche la testimonianza di Personal Data (Gruppo Project), system integrator bresciano specializzato nel percorso strategico di trasformazione dei processi aziendali e organizzativi, con una forte competenza anche nell’approccio Zero Trust. «Zero Trust – sottolinea Davide Lorenzetti, head of network and security division presso Personal Data, Gruppo Project – è un approccio alla sicurezza che stiamo proponendo ai nostri clienti da alcuni anni. Riteniamo che attualmente sia l’unico modello che garantisce un alto livello di sicurezza IT. Per avvicinarsi a questo “approccio filosofico” ci vuole la volontà di capirlo e conseguentemente accettare un modello non convenzionale. Per implementare questa architettura, Personal Data ha scelto di adottare le soluzioni di Cisco per tutta la componente di infrastruttura, Cisco Duo ed RSA per la componente MFA e CyberArk per la gestione delle utenze amministrative e per la gestione dell’identità nelle applicazioni e nei container. Il presupposto è quello di considerare tutti insicuri e deve essere l’utente, il device, l’applicazione e così via a dimostrare l’identità per essere trattato in modo sicuro: la sfida è ottenere più sicurezza senza compromettere la user experience».

Lorenzetti, per quanto riguarda l’adozione dell’approccio Zero Trust nota che, pur essendoci soluzioni tecnologiche e architetture adeguate, le aziende del nostro paese sono in ritardo nell’affrontare le ultime evoluzioni. «Spesso è difficile far accettare un cambio password sistematico in ambito IT e OT, l’introduzione di Multi Factor Authentication è osteggiata e in particolare, in ambito produttivo le misure di sicurezza che modificano l’operatività vengono ostacolate. Proporre l’approccio Zero Trust dove non dai nulla per scontato come sicurezza è complicato. Zero Trust puoi applicarlo solo se hai una seria consapevolezza del rischio sia in ambito ICT classico, sia in ambito OT. Oggi sono ancora poche le aziende che fanno una valutazione seria del rischio legato al business a cui seguono le dovute contromisure. Il nostro approccio è di aiutare le aziende in questa analisi e definire e proporre loro le soluzioni organizzative, tecnologiche e di servizio per gestirlo. Le organizzazioni non partono da una valutazione del rischio informatico e tanto meno da tale condivisione in tutta l’azienda (proprietà, dirigenza, quadri e utenti). Questo avviene per quanto riguarda la sicurezza delle persone sul luogo di lavoro dove le imprese sono mature e attente a percepire i rischi legati a infortuni o malattie professionali. Purtroppo, non c’è la stessa attenzione alla cybersecurity. Quando si arriverà a trattare la sicurezza informatica come la safety, con corsi di formazione e procedure che analizzino i rischi e come ridurli, anche sull’utilizzo dei propri device, riusciremo a far accettare Zero Trust e altro. Da quella che è la nostra esperienza non c’è un comparto in cui le aziende sono particolarmente più avanti rispetto ad altre. Le più mature in Italia sono certamente quelle che hanno qualche obbligo normativo legato al loro settore merceologico specifico, come ad esempio le banche o le aziende quotate in borsa che hanno una valutazione del rischio finanziario legato al rischio cyber. Sono rare eccezioni le imprese che hanno un management “illuminato” che decide in autonomia di valutare il rischio e gestirlo».

Infine, sul versante degli sviluppi futuri, così conclude Lorenzetti: «L’approccio Zero Trust dovrà essere esteso al cloud. Non è più identificabile un perimetro perché il cloud è accessibile da qualsiasi parte e in qualsiasi momento e/o anche multicloud, quindi comporta tutta una serie di problematiche, una fra tutte quella di identificare qual è l’utente che si collega al cloud, identificarlo univocamente e che abbia i permessi corretti. Un altro aspetto critico è “chi mi garantisce che il mio cloud provider è sicuro”? Anche in questo caso bisogna definire come crittografare i dati all’interno del cloud o fare in modo che non possano essere utilizzati da qualcun altro. Dovrei cominciare a chiedermi se ritengo il cloud sicuro o non sicuro. Se ragiono in un’ottica Zero Trust, dovrei considerarlo insicuro, a prescindere. Quindi dovrei dotarmi di soluzioni tecnologiche che mettano un livello di sicurezza on top al mio cloud provider. Su come si evolverà, ci saranno sicuramente nuove tecnologie in grado di aiutarci. Stiamo assistendo all’evoluzione di alcune tecnologie che renderanno la sicurezza ancor più complessa come ad esempio la computazione quantistica. Oggi tutti i nostri algoritmi di sicurezza sono basati sul fatto che non si riesce a scardinarli computazionalmente, ma nel momento in cui i computer quantistici cominceranno a essere tutti operativi, vi sarà un grosso problema poiché renderanno insicuro l’approccio e i protocolli attuali. Assisteremo alla nascita di nuovi meccanismi di sicurezza».

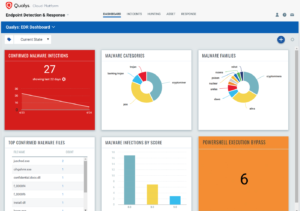

Qualys, fornitore di soluzioni IT di sicurezza e compliance, in ambito Zero Trust ha sviluppato tra l’altro EDR Multi-Vector per la sicurezza degli endpoint. «Il paradigma Zero Trust, applicato da tempo al networking e più di recente alla cybersecurity – afferma Marco Rottigni, chief technical security officer area EMEA di Qualys – si adatta perfettamente a una serie di sfide recenti con cui organizzazioni ed aziende di tutto il mondo si confrontano quotidianamente. Sfide che derivano dalla trasformazione digitale, che a fianco di vantaggi enormi quali velocità nel time-to-market grazie all’agilità di cloud, cicli CI/CD, containerizzazione di applicazioni e servizi comporta anche dissolvimento dei perimetri, diminuzione della visibilità e sicurezza troppo spesso pensata solo in produzione o in modo poco pervasivo. Queste sfide si affiancano a quelle esistenti e più tradizionali, derivanti dalla distribuzione geografica di un’organizzazione o dalla velocità con cui alcuni dati e utenze cambiano nel tempo. Zero Trust è un paradigma davvero attuale, perché prefigura una sicurezza cucita quasi in modo sartoriale sull’utente e intorno al dato, indipendentemente da dove queste due entità si trovino e da come interagiscano. Per valutare adeguatamente soluzione e tecnologie che risultino abilitanti ad una implementazione efficace di Zero Trust diventa importante capire quali sono le capacità di base da rinforzare e quali tecniche di misura della sicurezza adottare. La prima capacità da sviluppare è certamente la visibilità, che deve permettere la costruzione di un inventario digitale interrogabile e continuamente aggiornato: è infatti possibile segmentare e mettere in sicurezza solo ciò che conosciamo e sappiamo di avere. Su questo inventario costruiremo altri fondamentali, come ad esempio implementare controlli tecnici di conformità e sicurezza quanto prima possibile nel processo di definizione delle applicazioni e dei servizi – secondo la tecnica chiamata shift left security. Potenzieremo la visibilità di base con Osservabilità, cioè la capacità di aggregare e visualizzare i metadati collezionati nell’inventario per tracciare l’informazione che ci serve nel formato che desideriamo, al fine di aumentare l’efficacia nei processi di identificazione della superficie vulnerabile. Arricchiremo questi metadati con ulteriori informazioni, che faciliteranno la prioritizzazione nel processo di rimedio sulla base della reale percezione del rischio. Adegueremo le capacità di risposta perché siano in grado di implementare quella granularità di reazione che ben si innesta del paradigma Zero Trust. Ad esempio, quando ben congegnata una strategia Zero Trust permette ad un dipendente, abituato a lavorare nel proprio ufficio avendo accesso a tutto ciò di cui ha bisogno, di lavorare da casa, o in un bar di Milano, oppure quando condizioni dell’emergenza sanitaria lo permetteranno in una stazione sciistica delle Dolomiti per un mese. In questi contesti disparati, è necessario identificare un utente e confermare l’autorizzazione all’utilizzo di dati ed applicazioni in sicurezza e quanto più possibile in trasparenza prima che si verifichino eventuali problemi».

Per Rottigni è fondamentale abbracciare il paradigma Zero Trust applicato alla cybersecurity, ma le aziende italiane stanno crescendo in maturità con diverse velocità. «Affinché gli approcci di Zero Trust funzionino con successo – spiega il manager – al di là delle soluzioni i responsabili della sicurezza dovranno riporre fiducia nei loro metodi e in chi li supporta. Servirà adottare una piattaforma, basata su sensori che consentano di raccogliere dati telemetrici in modo continuo, non intrusivo e con un elevato gradi di accuratezza. Questi dati verranno arricchiti di contesto e correlati con altri vettori di informazione e con dati di threat intelligence, in modo da potenziare l’analisi e le risposte, ad esempio in tema di una strategia totalmente rivoluzionaria per la gestione all’EDR (Endpoint Detection and Response). Ciò permette non solo di bloccare attacchi sofisticati, ma anche di elaborare automaticamente la risposta appropriata da un’unica soluzione, riducendo così notevolmente i tempi di risposta e accelerando l’efficacia operativa. Servirà una piattaforma che consenta di effettuare velocemente la gestione delle vulnerabilità scalando a coprire l’intero panorama digitale, individuando ogni criticità in modo tempestivo ed efficace, rendendo più sicure le risorse esposte e consentendo di definire la priorità delle misure di risoluzione da adottare. In tal modo si potenzia la risposta – potenzialmente anticipando conseguenze dannose o attacchi. Le aziende italiane stanno crescendo in maturità con diverse velocità in base al settore di appartenenza ed alla percezione del rischio di compromissioni o impatti sulla continuità del business; si osservano ancora implementazioni di sicurezza tradizionali che iniziano a risentire di un’obsolescenza pericolosa. Qualys continua a raffinare la propria piattaforma cloud in modo da garantire anche a chi arriva dopo tempi di adozione e messa in opera rapidi, con un efficace supporto della struttura italiana».