Massimo Carlotti, Solution Engineer Team Leader di CyberArk Italia, spiega come funziona l’Identità decentralizzata, i suoi vantaggi e le problematiche.

Qual è la mia identità? Non sto vivendo una crisi esistenziale, ma mi chiedo come gli altri mi riconoscano. Come fanno a sapere con certezza che sono chi dico di essere?

Nel mondo fisico, abbiamo una serie di documenti che certificano la nostra identità – passaporto, patente di guida – li portiamo sempre con noi e facciamo del nostro meglio per salvaguardarli.

Nel mondo digitale, abbiamo nome utente e password: la stima è di circa 85 combinazioni a persona. Le usiamo per accedere alle nostre diverse “identità digitali”, memorizzate dagli identity provider (IdP) in modo da non doverle gestire personalmente, e fruire dei vari servizi ai quali abbiamo accesso: dai conti bancari personali alle email di lavoro ai più disparati servizi. Ad esempio, se è stata utilizzata la password di Google per accedere a un sito di vendita al dettaglio mentre si facevano acquisti online, è stato usato il servizio di un IdP. Quindi Google, in qualità di IdP, detiene i dati dell’identità di un utente e li condivide con il sito di vendita quando viene autorizzata l’operazione.

Utilizzando un IdP, viene essenzialmente spostata la responsabilità di proteggere i dati dell’identità a un sistema che è, di fatto, protetto da una password (o altri meccanismi). Chiunque la conosca, rubi o decifri potrebbe assumere l’identità digitale di un altro individuo. Inoltre, un IdP potrebbe erroneamente far trapelare i dati o viceversa bloccare l’accesso all’identità e, di conseguenza, a tutti i siti che utilizzano il medesimo IdP per il riconoscimento dell’utente.

Un cambio di passo genera nuove aspettative per la privacy dei dati

La convergenza tra consumatori, governo e mercato sta ora offrendo agli utenti un maggiore controllo sui dati che generano. Invece di fungere da risorsa che può essere liberamente raccolta, i Paesi di ogni regione del mondo hanno iniziato a trattare i dati personali come un bene di proprietà degli individui e affidato a società (sia pubbliche che commerciali).

Con furti di identità che avvengono ogni 22 secondi, gli utenti oggi si chiedono se un sistema di terze parti debba avere un controllo così ampio sui loro dati personali, in particolare, su quelli relativi all’identità.

Stanno anche riflettendo su cosa potrebbe accadere se dovessero essere modificati o addirittura cancellati in futuro. Nel turbinio di queste domande, è emersa un’interessante alternativa potenziale: l’IDentità Decentralizzata (Decentralized Identity, DID)

La visione dell’IDentità Decentralizzata

L’identità decentralizzata (Decentralized Identity, DID), nota anche come “self-sovereign identity” o identità distribuita, è un framework aperto che si sta sviluppando per aiutare a stabilire connessioni di accesso uniche e sicure tra le parti o sistemi, senza la necessità di un “broker di connessione” di terze parti.

La DID è stata progettata per simulare una sorta di portafoglio digitale, in cui gli utenti conservano le loro diverse identità o richieste. Gli individui sono gli unici responsabili della loro sicurezza e rilasciano solo le informazioni minime necessarie per stabilire una connessione sicura e affidabile. Non c’è scambio di password, ma viene utilizzata un’autenticazione biometrica come l’impronta digitale o il riconoscimento facciale. Nel frattempo, la tecnologia blockchain decentralizzata sottostante lavora per garantire che le richieste siano crittograficamente autentiche e a prova di manomissione, riducendo significativamente il rischio di frode.

Ecco come funziona, in sintesi: l’utente avanza richieste o “credenziali verificabili” da varie entità, come un dipartimento dei trasporti o la caffetteria locale, e le memorizza nel proprio portafoglio digitale. Ogni organizzazione o “emittente di richieste” crea una richiesta unica che contiene sia dati personali (per dimostrare chi si è), sia dati di autenticazione (che specificano i rispettivi permessi o livelli di accesso) relativi all’utente.

Entità diverse richiedono livelli differenti di attestazione per consentire lo scambio di dati fidati. Ad esempio, le richieste di Starbucks potrebbero non essere adatte per imbarcarsi su un volo internazionale, ma potrebbero sbloccare premi e coupon speciali. Per assicurarsi che una richiesta sia legittima, l’entità che emette richieste può anche assumere il ruolo di “verificatore”, come nel caso in cui un agente di polizia chieda patente e libretto di circolazione durante un controllo stradale e ne effettua una verifica.

Restituendo il controllo dei dati di identità agli individui, l’identità decentralizzata rappresenta un concetto tanto avanzato quanto convincente. Tuttavia, come tutti i grandi cambiamenti tecnologici, presenta numerose problematiche. La prima è quella di convincere le persone ad accettare un cambiamento importante nella loro routine quotidiana: è una trasformazione della mentalità che richiederà tempo e uno sforzo erculeo.

Poi ci sono i vincoli tecnologici, come la standardizzazione (basti pensare al lungo percorso globale verso il 5G e alle diverse blockchain che attualmente si contendono il primato) e la maturità tecnologica. Cosa succede se il portafoglio digitale o il “diritto all’oblio” (qualora si volesse eliminare la propria impronta digitale o altro dato) non funzionano correttamente? Ma forse l’ostacolo più grande di tutti è la gestione e la messa in sicurezza dell’enorme superficie di attacco che la DID crea.

Il lato oscuro dell’identità decentralizzata: 5 rischi di cybersicurezza

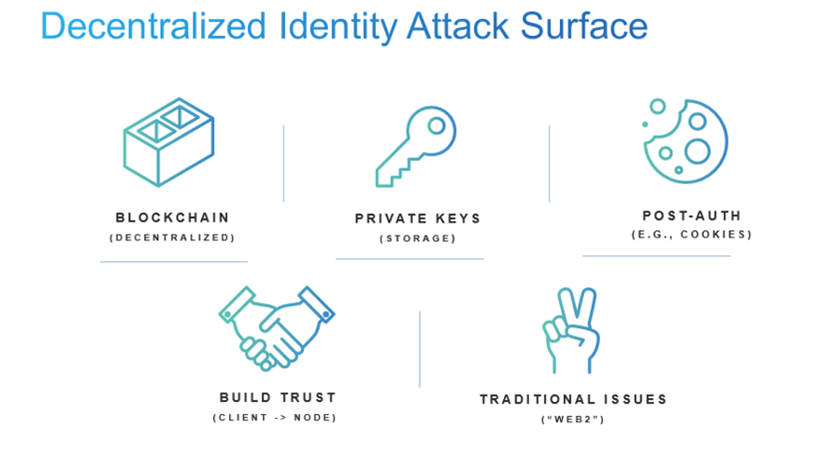

La superficie di attacco dell’identità decentralizzata può essere classificata in cinque aree distinte:

- Il codice stesso della blockchain. Nei sistemi decentralizzati, tutto si basa su una blockchain. Questa viene utilizzata per memorizzare le operazioni legate all’identità, come la creazione, la revoca di chiavi o il ripristino. Ogni blockchain contiene nodi utilizzati per convalidare le transazioni, scrivere su di essa e leggere da essa. Sia la blockchain che i suoi nodi sono costituiti da codice. Come tutti i nuovi codici software, è probabile che contengano bug, alcuni dei quali possono rivelarsi problemi di sicurezza o vulnerabilità. Ogni implementazione DID introduce una diversa superficie di attacco.

- Le chiavi restano in mano a esseri umani non infallibili. In fin dei conti, i sistemi distribuiti sono sicuri quanto le chiavi private che li gestiscono. E sono gli esseri umani, noti per i loro errori, a conservarle e utilizzarlo. A questo proposito, la promessa della DID può essere un’arma a doppio taglio.

- I cookie post-autorizzazione potrebbero essere compromessi. Quando si utilizza un’identità centralizzata standard, in genere si ottiene un cookie o un token di accesso che identifica la sessione per il prossimo futuro. Supponiamo di esserci autenticati a un servizio utilizzando la DID. E adesso? La vostra identità potrebbe dipendere da un singolo cookie e non dal sistema decentralizzato. Se un malware fosse in esecuzione sul vostro telefono o laptop, potrebbe potenzialmente rubare quel cookie o token di accesso dopo che il flusso di autenticazione DID è terminato.

- I nodi possono essere usati in modo malevolo. Un nuovo problema di sicurezza, unico nei sistemi distribuiti, è il processo di creazione della fiducia tra un client e un nodo. Una persona comune non è in grado di leggere o tenere traccia di un’intera blockchain, compito attribuito ai nodi, che devono fornire dati affidabili per la catena. Il problema è legato al fatto che alcuni nodi possono essere pericolosi, oppure un attaccante potrebbe cercare di intercettare la comunicazione di qualcuno con quel nodo e provare a modificare i dati. Anche se diversi sistemi operano per risolvere questo problema, si tratta di una sfida continua per tutti i sistemi decentralizzati, e quelli di identità non fanno eccezione.

- Le sfide di sicurezza tradizionali non scompariranno. Poiché nessuno vive unicamente nel mondo della blockchain, ogni sistema distribuito deve avere un determinato grado di connessione con il mondo reale e con altri sistemi esterni alla catena. Questi sistemi – dai gestori delle richieste API dei nodi ai bridge tra registri e sistemi “classici” (ad esempio, i database relazionali o NoSQL, la logica aziendale del middleware o il codice delle applicazioni front-end) – sono suscettibili a tutte le “normali” minacce informatiche.

Anni di password problematiche e frodi d’identità endemiche hanno evidenziato la necessità di metodi più forti e sicuri per l’autenticazione delle persone. L’identità decentralizzata offre alcune possibilità interessanti, ma presenta anche sfide importanti per la sicurezza cyber oltre ad aggiungere nuove superfici di attacco.

La stessa tecnologia DID è ancora in fase embrionale. Ci vorranno molte grandi menti che lavorino insieme per superare i significativi ostacoli alla sicurezza, ma con il tempo, l’iterazione e la collaborazione necessari, si può essere ottimisti sul fatto che in futuro la DID maturerà in un modo altamente efficace per dimostrare che l’identità dichiarata corrisponda a quella reale.