Kaspersky ha lanciato l’allarme: il malware ATM/PoS si “è ripreso” dal Covid-19 e sta facendo registrare attacchi in continua crescita nel 2022.

Nel 2020, hanno messo in evidenza gli esperti della società di cybersecurity, il numero di attacchi ad ATM e PoS è diminuito significativamente a causa della pandemia ma, con il ritorno dei vecchi metodi di pagamento, l’attività dei cyber criminali è di nuovo in aumento.

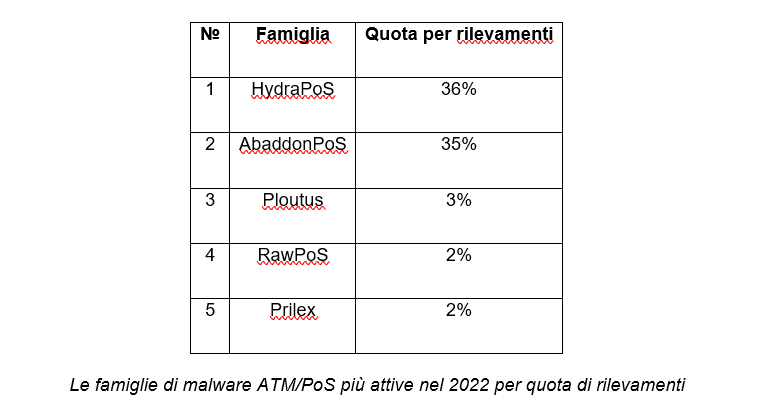

HydraPoS e AbanddonPoS sono le famiglie di malware più diffuse nel 2022 e rappresentano circa il 71% di tutti i casi. Per gli ATM il malware più attivo è Ploutus, che rappresenta il 3% di tutti i rilevamenti nei primi otto mesi del 2022.

Questi e altri risultati fanno parte di un nuovo report sul panorama del malware per ATM/PoS pubblicato da Kaspersky.

I criminali informatici attaccano i sistemi integrati di sportelli bancomat (ATM) e terminali PoS (Point-of-Sale) per rubare contanti, credenziali delle carte di credito e dati personali, e penetrano nei sistemi per ottenere il controllo di tutti i dispositivi all’interno di una rete; gli attaccanti possono ottenere migliaia di dollari in una notte.

Molte versioni di Windows utilizzate per gli ATM non possono essere più aggiornate da tempo diventando così facile bersaglio, mentre i terminali PoS sono utilizzati da molte aziende con un basso livello di cybersecurity.

L’attività malevola è tornata ai livelli pre-pandemia

Con l’arrivo della pandemia, mette in evidenza Kaspersky, il numero di attacchi è diminuito drasticamente rispetto all’anno precedente, passando da circa 8.000 nel 2019 a 5.000 nel 2020.

Secondo la valutazione degli esperti, questo fenomeno si è verificato per diverse ragioni, tra cui la riduzione del numero di sportelli bancomat in tutto il mondo, la loro chiusura durante le restrizioni imposte dalla pandemia e la diminuzione generale della spesa dei cittadini. Di conseguenza, gli attaccanti hanno assistito a una contrazione del loro mercato in termini di numero di obiettivi.

Oggi le restrizioni si sono notevolmente allentate, i vecchi metodi di pagamento sono tornati e di conseguenza l’attività dei criminali informatici si sta intensificando.

Nel 2021, il numero di dispositivi colpiti da malware ATM/PoS è aumentato del 39% rispetto all’anno precedente. Nei primi otto mesi del 2022, il numero è cresciuto del 19% rispetto allo stesso periodo del 2020 e di quasi il 4% rispetto al 2021. In totale, nel periodo compreso tra gennaio e agosto del 2022 sono stati attaccati 4.173 dispositivi.

Considerata questa tendenza, gli esperti prevedono un ulteriore aumento del numero di attacchi ai dispositivi ATM/PoS nel quarto trimestre del 2022.

I malware PoS sono i più diffusi

HydraPoS e AbaddonPoS rappresentano circa il 71% di tutti i rilevamenti di malware ATM/PoS nel periodo 2020-2022, rispettivamente con il 36% e il 35%.

In cima alla classifica HydraPoS, che proviene dal Brasile ed è noto per la clonazione delle carte di credito. Secondo il report di Kaspersky Threat Intelligence Portal, questa famiglia è stata usata in attacchi che prevedono ingegneria sociale.

“Esistono diverse tecniche. Dipendono da chi esegue l’attacco e da quale famiglia viene utilizzata. I cyber criminali effettuano telefonate o si recano addirittura negli uffici delle vittime. Si fingono dipendenti di una banca o di una società di carte di credito e cercano di convincere la vittima a installare il malware come se fosse un aggiornamento di sistema”, ha commentato Fabio Assolini, Head of Research Center, Latin America di Kaspersky.

La Top-5 comprende anche Ploutus (3%), la famiglia di malware utilizzata per modificare il software legittimo ed effettuare l’escalation dei privilegi per controllare i bancomat e ottenere autorizzazioni amministrative che consentono ai criminali di fare jackpot agli ATM su richiesta, spiega Kaspersky.

RawPoS – malware in grado di estrarre i dati completi della banda magnetica dalla memory volatile – e Prilex – malware che abusa dei processi relativi al software PoS e alle transazioni con carte di credito e di debito – rappresentano ciascuno il 2%. Le altre 61 famiglie e varianti analizzate sono meno del 2% ciascuna.

“Il malware PoS è più diffuso di quello ATM perché consente un accesso abbastanza facile al denaro. Se di solito i bancomat sono protetti abbastanza bene, i proprietari di bar, ristoranti e negozi spesso non pensano alla cybersecurity dei loro terminali di pagamento. Questo li rende un bersaglio per i criminali informatici. Inoltre, emergono nuovi modelli di business, come il malware-as-a-service, che abbassano le competenze degli aspiranti attori delle minacce”, ha aggiunto Fabio Assolini, Head of Research Center, Latin America di Kaspersky.

È possibile consultare l’intero report sulle minacce informatiche ATM/PoS sul sito Securelist.com.

I consigli di Kaspersky per la sicurezza

Per mantenere al sicuro i sistemi e i dati, i ricercatori Kaspersky consigliano di:

- Utilizzare una soluzione multilivello che fornisca una selezione ottimale di livelli di protezione per garantire la massima sicurezza possibile per dispositivi differenti e in diversi scenari di implementazione.

- Implementare tecniche di autoprotezione nei moduli PoS, come la tecnologia di sicurezza di Kaspersky SDK, con l’obiettivo di impedire al codice malevolo di manomettere le transazioni gestite da questi moduli.

- Proteggere i sistemi più vecchi con una protezione aggiornata. Le soluzioni devono essere ottimizzate per funzionare con tutte le funzionalità sia sulle versioni più vecchie di Windows sia su quelle più recenti. In questo modo l’azienda può essere certa di ricevere un supporto totale per le famiglie più vecchie in un prossimo futuro e di avere la possibilità di effettuare l’aggiornamento in qualsiasi momento.

- Installare una soluzione di sicurezza che protegga i dispositivi da diversi vettori di attacco, come Kaspersky Embedded Systems Security. Se il dispositivo ha specifiche di sistema estremamente basse, la soluzione Kaspersky lo proteggerà comunque grazie al modello Default Deny.

- Per le istituzioni finanziarie vittime di questo tipo di frode, Kaspersky consiglia il Threat Attribution Engine per aiutare i team di Incident Response a trovare e rilevare le minacce ATM e PoS negli ambienti attaccati.

- Fornire al proprio team l’accesso alle informazioni più recenti sulle threat intelligence (TI). Kaspersky Threat Intelligence Portal è un unico punto di accesso per l’intelligence sulle minacce dell’azienda, che fornisce dati sui cyberattacchi e approfondimenti raccolti da Kaspersky negli ultimi 20 anni. Per aiutare le aziende a creare difese efficaci in questi tempi difficili, Kaspersky ha annunciato l’accesso gratuito a informazioni indipendenti, continuamente aggiornate e di provenienza globale sui cyberattacchi e le minacce in corso.