Zenity è una startup israeliana del settore della cybersecurity che sviluppa una piattaforma di governance e sicurezza per applicazioni low code e no code.

La mission di Zenity è quella di aiutare le aziende a creare un ambiente win-win in cui lo staff IT e la sicurezza delle informazioni possono dare agli sviluppatori aziendali e professionisti l’indipendenza di cui hanno bisogno per far progredire il business, pur mantenendo piena visibilità e controllo.

Infatti, secondo la startup la rivoluzione del low code e no code ha portato innovazione ed entusiasmo sia per gli sviluppatori professionisti che per i citizen developer.

Tuttavia, ha anche creato problemi e diffidenza per i professionisti dell’information security, nonché frequenti conflitti tra le funzionalità richieste dagli sviluppatori e i dinieghi dovuti a motivazioni di sicurezza.

Nella vision della startup, usando Zenity i CIO, i CISO e le parti interessate avranno la possibilità di diventare potenti abilitatori di business e figure chiave nel processo di crescita aziendale, aprendo nuovi canali di sviluppo in modo sicuro.

Tutto questo, con l’obiettivo di abilitare il citizen development e le moderne applicazioni aziendali, tenendo al contempo sotto controllo i rischi.

Infatti, da un lato le piattaforme di sviluppo e automazione low code e no code – sottolinea Zenity – sono il futuro, e anche le aziende più grandi le stanno adottando per il loro core business.

Ma, pur considerando tutti i suoi vantaggi, lo sviluppo low code e no code porta con sé una serie di sfide e rischi di governance che – secondo il team di Zenity – non sono affrontati dalle soluzioni InfoSec e AppSec esistenti.

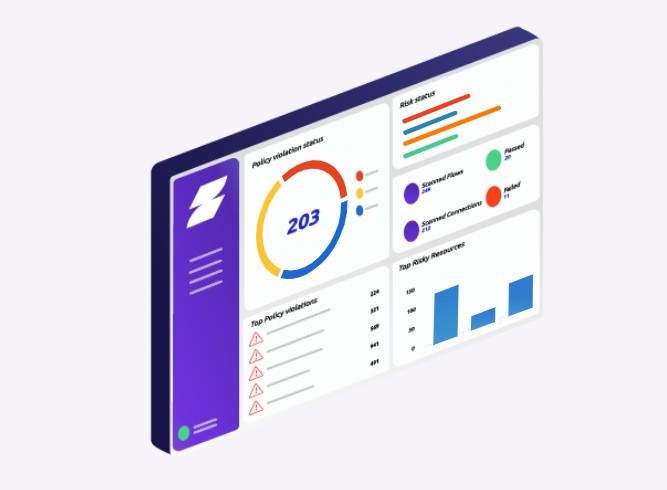

Ai rischi per la sicurezza, la conformità e la business cointinuity, la piattaforma di Zenity risponde con una protezione continua di tutte le applicazioni e i componenti low code e no code.

Innanzitutto identificando le applicazioni aziendali shadow-IT e tracciando il movimento dei dati sensibili e aziendali. Poi, identificando configurazioni non sicure, vulnerabili e rischiose, per mettere in atto immediatamente la mitigazione e il rimedio.

Consentendo di progettare e implementare policy di governance, e rilevando attività sospette e dannose, come attacchi alla supply chain, malware obfuscation e data leakage.