Jonathan Bar Or del Microsoft 365 Defender Research Team ha reso noto di aver scoperto una nuova vulnerabilità di macOS, denominata “powerdir“.

Questa vulnerabilità potrebbe consentire a un malintenzionato di bypassare la tecnologia di Transparency Consent and Control (TCC) del sistema operativo, ottenendo così un accesso non autorizzato ai dati protetti di un utente.

Microsoft ha condiviso le scoperte del suo team di sicurezza con Apple attraverso Coordinated Vulnerability Disclosure (CVD) tramite Microsoft Security Vulnerability Research (MSVR).

Quest’ultimo è un programma che ha lo scopo di aiutare a migliorare l’ecosistema della sicurezza nel suo complesso, attraverso la condivisione delle conoscenze e delle best practice.

Apple ha già rilasciato una correzione per questa vulnerabilità, identificata ora come CVE-2021-30970.

La patch è stata distribuita da Apple come parte degli aggiornamenti di sicurezza rilasciati il 13 dicembre 2021. Agli utenti macOS è dunque fortemente consigliato di applicare gli aggiornamenti di sicurezza il prima possibile.

Introdotta da Apple nel 2012 su macOS Mountain Lion – ha messo in evidenza Microsoft –, la tecnologia TCC è essenzialmente progettata per aiutare gli utenti a configurare le impostazioni di privacy delle loro app.

Tra queste, ad esempio, l’accesso alla fotocamera del dispositivo, al microfono o alla posizione, così come l’accesso al calendario dell’utente o all’account iCloud, tra gli altri.

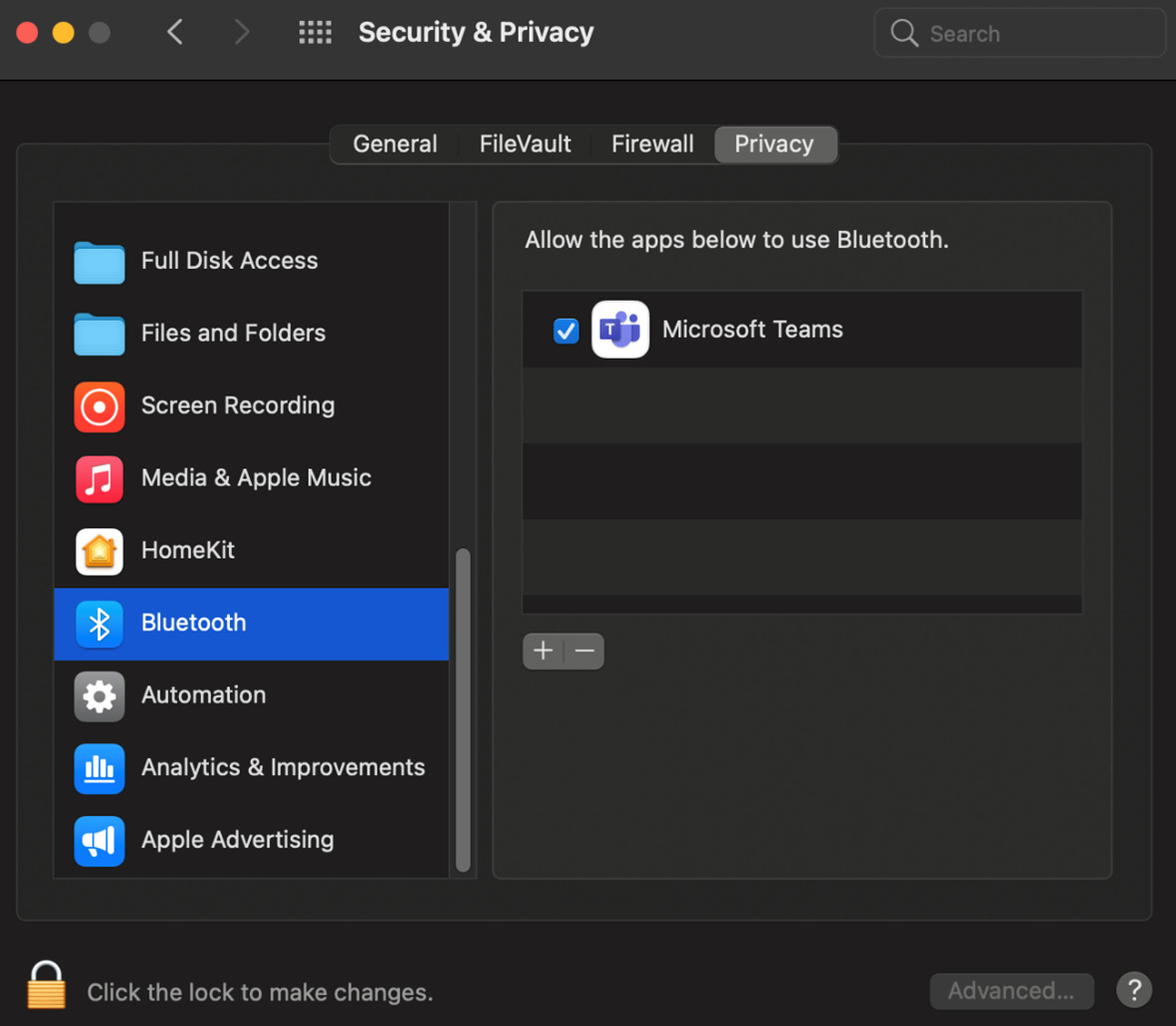

Il pannello Sicurezza e Privacy delle Preferenze di Sistema di macOS serve da front end di TCC.

Per proteggere TCC, Apple ha introdotto una funzione che impedisce l’esecuzione non autorizzata del codice e ha applicato una policy che limita l’accesso a TCC solo alle app con accesso completo al disco.

Il team di Microsoft ha però scoperto che è possibile modificare programmaticamente la directory home di un utente target e infiltrare un falso database TCC, che memorizza la cronologia dei consensi delle richieste delle app.

Se sfruttata su sistemi senza patch – ha avvisato Microsoft –, questa vulnerabilità potrebbe consentire a un cyber-attacker di orchestrare potenzialmente un attacco basato sui dati personali protetti dell’utente.

Ad esempio, l’aggressore potrebbe dirottare un’app installata sul dispositivo – o installare una propria app pericolosa – e accedere al microfono per registrare conversazioni private o catturare screenshot di informazioni sensibili visualizzate sullo schermo dell’utente.

Sul suo blog ufficiale, il team di Microsoft condivide con gli utenti alcune informazioni su TCC, sulle vulnerabilità e sui risultati delle ricerche.