IBM Security ha pubblicato il suo Cost of a Data Breach Report annuale, da cui emerge che il costo medio globale di una violazione dei dati raggiungerà i 4,45 milioni di dollari nel 2023: un massimo storico per il report e un aumento del 15% negli ultimi tre anni. I costi di detection e di escalation sono aumentati del 42% nello stesso arco di tempo, rappresentando la parte più alta dei costi di violazione e indicando uno spostamento verso indagini di violazione più complesse.

Secondo il rapporto IBM 2023, le aziende sono divise nel modo in cui intendono gestire il costo e la frequenza crescenti delle violazioni dei dati. Lo studio ha rilevato che, mentre il 95% delle organizzazioni studiate ha subito più di una violazione, le organizzazioni violate sono più propense a scaricare i costi degli incidenti sui consumatori (57%) che ad aumentare gli investimenti in sicurezza (51%).

Il report Cost of a Data Breach del 2023 si basa su un’analisi approfondita delle violazioni di dati reali subite da 553 organizzazioni a livello globale tra marzo 2022 e marzo 2023, spiega IBM. La ricerca, sponsorizzata e analizzata da IBM Security, è stata condotta dal Ponemon Institute ed è stata pubblicata per 18 anni consecutivi.

Alcuni risultati chiave del rapporto IBM 2023 includono:

- L’intelligenza artificiale aumenta la velocità. L’intelligenza artificiale e l’automazione hanno avuto il maggiore impatto sulla velocità di identificazione e contenimento delle violazioni per le organizzazioni studiate. Le organizzazioni che hanno fatto largo uso di AI e automazione hanno registrato un ciclo di vita del data breach più breve di 108 giorni rispetto alle organizzazioni studiate che non hanno implementato queste tecnologie (214 giorni contro 322 giorni).

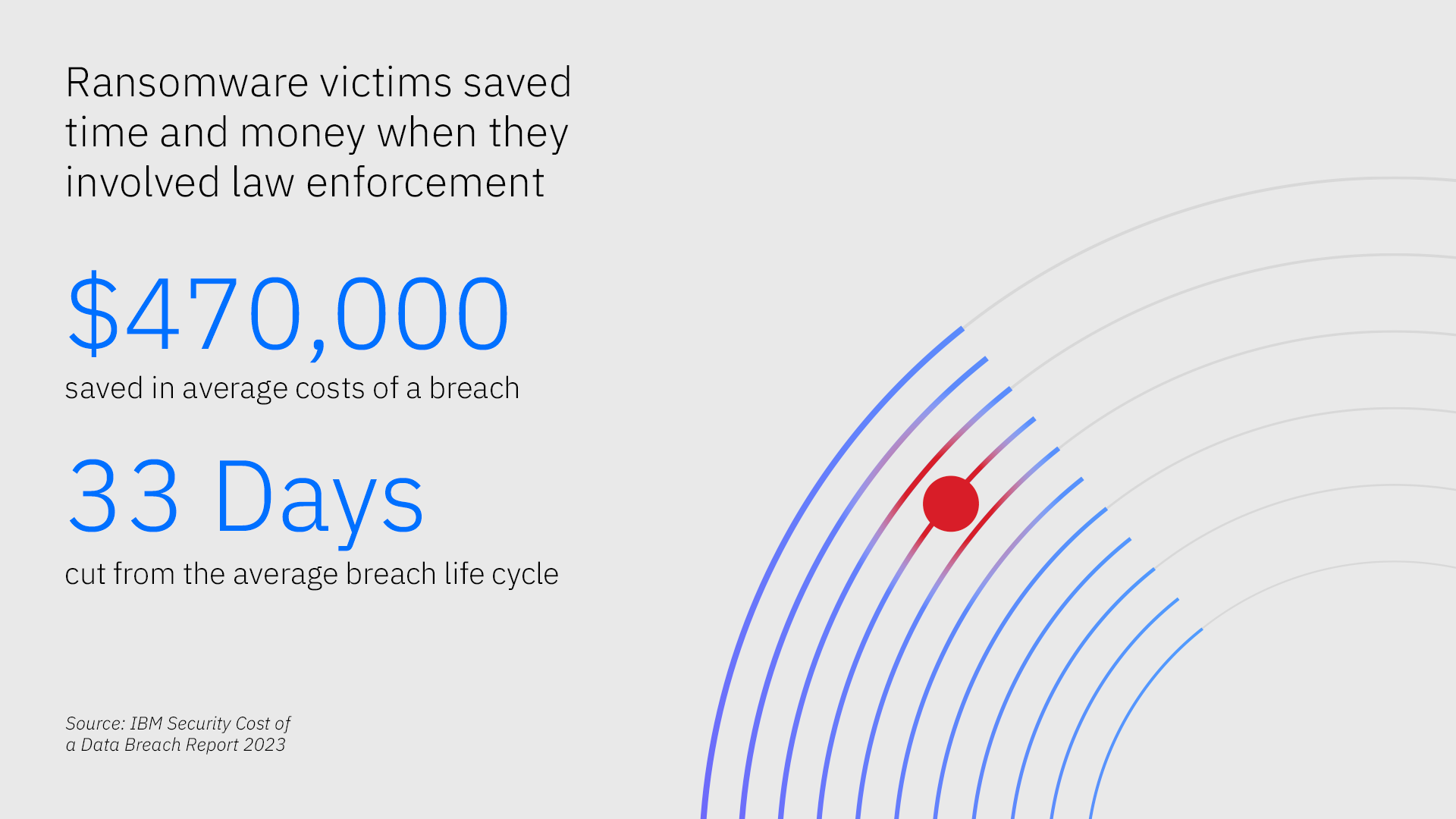

- Il costo del silenzio. Le vittime di ransomware nello studio che hanno coinvolto le forze dell’ordine hanno risparmiato 470.000 dollari di costi medi di una violazione rispetto a quelle che hanno scelto di non coinvolgere le forze dell’ordine. Nonostante questi potenziali risparmi, il 37% delle vittime di ransomware studiate non ha coinvolto le forze dell’ordine in un attacco ransomware.

- Lacune nel rilevamento. Solo un terzo delle violazioni studiate è stato rilevato dal team di sicurezza di un’organizzazione, rispetto al 27% che è stato divulgato da un aggressore. Le violazioni di dati divulgate dall’aggressore costano in media quasi 1 milione di dollari in più rispetto alle organizzazioni studiate che hanno identificato la violazione da sole.

“Il tempo è la nuova moneta nella cybersecurity, sia per i difensori che per gli attaccanti. Come dimostra il rapporto, il rilevamento precoce e la risposta rapida possono ridurre in modo significativo l’impatto di una violazione“, ha dichiarato Chris McCurdy, General Manager, Worldwide IBM Security Services. “I team di sicurezza devono concentrarsi sui punti in cui gli avversari hanno più successo e concentrare i loro sforzi per fermarli prima che raggiungano i loro obiettivi. Gli investimenti in approcci di rilevamento e risposta alle minacce che accelerano la velocità e l’efficienza dei difensori – come l’AI e l’automazione – sono cruciali per spostare questo equilibrio“.

Secondo il report del 2023, sottolinea ancora IBM, le organizzazioni studiate che hanno implementato completamente l’intelligenza artificiale e l’automazione della sicurezza hanno registrato cicli di vita delle violazioni più brevi di 108 giorni in media rispetto alle organizzazioni che non hanno implementato queste tecnologie, e hanno registrato costi di incidenti significativamente inferiori. Infatti, le organizzazioni studiate che hanno implementato in modo estensivo l’intelligenza artificiale e l’automazione della sicurezza hanno registrato, in media, costi di violazione dei dati inferiori di quasi 1,8 milioni di dollari rispetto alle organizzazioni che non hanno implementato queste tecnologie: il maggiore risparmio di costi identificato nello studio.

Allo stesso tempo, gli avversari hanno ridotto il tempo medio per completare un attacco ransomware. E dato che quasi il 40% delle organizzazioni studiate non ha ancora implementato l’intelligenza artificiale e l’automazione della sicurezza, le aziende hanno ancora la possibilità di aumentare la velocità di rilevamento e di risposta.

Alcune organizzazioni studiate sono restie a coinvolgere le forze dell’ordine durante un attacco ransomware, con la percezione che ciò complichi solo la situazione. Per la prima volta quest’anno, il report IBM ha analizzato più da vicino la questione e ha trovato la prova del contrario. Le organizzazioni partecipanti che non hanno coinvolto le forze dell’ordine hanno sperimentato cicli di vita delle violazioni mediamente più lunghi di 33 giorni rispetto a quelle che hanno coinvolto le forze dell’ordine, e questo silenzio ha avuto un prezzo. Le vittime di ransomware studiate che non hanno coinvolto le forze dell’ordine hanno pagato in media 470.000 dollari in più rispetto a quelle che lo hanno fatto.

Nonostante i continui sforzi delle forze dell’ordine per collaborare con le vittime di ransomware, il 37% degli intervistati ha scelto di non coinvolgerle. Inoltre, quasi la metà (47%) delle vittime di ransomware studiate ha pagato il riscatto. È chiaro che le organizzazioni dovrebbero abbandonare queste idee sbagliate sul ransomware, afferma IBM. Pagare un riscatto ed evitare le forze dell’ordine può solo far lievitare i costi dell’incidente e rallentare la risposta.

La threat detection and response, il rilevamento e la risposta alle minacce, ha registrato alcuni progressi. Secondo il Threat Intelligence Index 2023 di IBM, l’anno scorso i difensori sono riusciti a bloccare una percentuale maggiore di attacchi ransomware. Tuttavia, gli avversari continuano a trovare il modo di sfuggire alle maglie della difesa. Il rapporto ha rilevato che solo una violazione su tre è stata rilevata dai team o dagli strumenti di sicurezza dell’organizzazione, mentre il 27% di tali violazioni è stato rivelato da un aggressore e il 40% da una terza parte neutrale come le forze dell’ordine.

Le organizzazioni che hanno scoperto da sole la violazione hanno avuto costi inferiori di quasi 1 milione di dollari rispetto a quelle che hanno scoperto la violazione da un aggressore (5,23 milioni di dollari contro 4,3 milioni di dollari). Le violazioni divulgate da un aggressore hanno inoltre avuto un ciclo di vita più lungo di quasi 80 giorni (320 contro 241) rispetto a chi ha identificato la violazione internamente. I significativi risparmi in termini di costi e di tempo che derivano dall’individuazione precoce dimostrano che investire in queste strategie può ripagare nel lungo periodo.

Ulteriori risultati del report IBM 2023 includono:

Data breach in più ambienti. Quasi il 40% delle violazioni dei dati studiate ha comportato la perdita di dati in più ambienti, tra cui cloud pubblico, cloud privato e on-prem, dimostrando che gli aggressori sono stati in grado di compromettere più ambienti evitando il rilevamento. Le violazioni di dati studiate che hanno interessato più ambienti hanno comportato anche costi più elevati (4,75 milioni di dollari in media).

I costi delle violazioni nel settore sanitario continuano a salire. I costi medi di una violazione studiata nel settore sanitario – mette in evidenza IBM – hanno raggiunto quasi 11 milioni di dollari nel 2023, con un aumento del 53% dal 2020. Secondo l’X-Force Threat Intelligence Report 2023, i criminali informatici hanno iniziato a rendere i dati rubati più accessibili alle vittime a valle. Con le cartelle cliniche come leva, gli attori delle minacce amplificano la pressione sulle organizzazioni violate affinché paghino un riscatto. In effetti, in tutti i settori esaminati, le informazioni di identificazione personale dei clienti sono state il tipo di record più comunemente violato e il più costoso.

Il vantaggio di DevSecOps. Le organizzazioni studiate in tutti i settori con un alto livello di DevSecOps hanno registrato un costo medio globale di una violazione dei dati inferiore di quasi 1,7 milioni di dollari rispetto a quelle studiate con un livello basso o senza utilizzo di un approccio DevSecOps.

I costi delle violazioni delle infrastrutture critiche superano i 5 milioni di dollari. Le organizzazioni che si occupano di infrastrutture critiche hanno registrato un aumento del 4,5% dei costi medi di una violazione rispetto all’anno precedente, passando da 4,82 milioni di dollari a 5,04 milioni di dollari, con un incremento di 590.000 dollari.