Cybereason, il vendor di XDR, ha rilasciato una nuova ricerca denominata Operation CuckooBees, un’indagine durata 12 mesi sulla campagna di spionaggio informatico a livello globale del Gruppo Winnti (noto anche come APT 41) rivolta contro i produttori di Nord America, Europa e Asia nei settori della difesa, energia, aerospazio, biotech e farmaceutico.

Durante l’indagine, i ricercatori di Cybereason hanno scoperto che il gruppo Winnti ha condotto la campagna malevola CuckooBees passando inosservato almeno dal 2019, probabilmente sottraendo migliaia di gigabyte di dati sensibili e di proprietà intellettuale da dozzine di aziende.

Cybereason ha pubblicato due report: il primo esamina le tattiche e le tecniche della campagna in generale e il secondo fornisce un’analisi dettagliata del malware e degli exploit utilizzati.

Sulla base dell’analisi di artefatti forensi, Cybereason stima con un grado di attendibilità medio-alto che gli autori dell’attacco siano collegati al famigerato gruppo APT Winnti.

Attivo almeno dal 2010, si ritiene – sottolinea Cybereason – che il gruppo operi per conto di interessi statali cinesi, oltre ad essere specializzato in spionaggio informatico e furto di proprietà intellettuale.

Intrusioni di spionaggio informatico pluriennali

Il team di Cybereason IR ha indagato in merito a un’operazione di spionaggio informatico sofisticata ed elusiva che agisce indisturbata ormai dal 2019 con l’obiettivo di carpire informazioni proprietarie sensibili da aziende tecnologiche e manifatturiere principalmente in Asia orientale, Europa occidentale e Nord America.

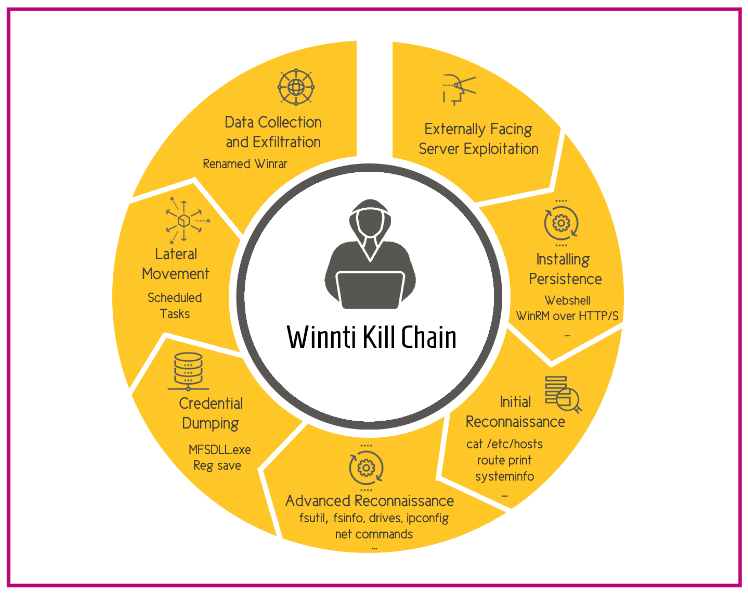

La ricerca esamina sia il malware Winnti già noto che quello precedentemente non documentato, che includeva rootkit firmati digitalmente a livello di kernel, e un’elaborata catena di infezione a più stadi che ha permesso all’operazione di passare inosservata almeno dal 2019.

Questa ricerca offre uno sguardo unico sul playbook delle intrusioni Winnti, descrivendo in dettaglio le tattiche utilizzate più di frequente, nonché alcune tecniche evasive meno conosciute che sono state osservate durante l’indagine.

I report rivelano un ceppo di malware precedentemente non documentato, denominato DEPLOYLOG, utilizzato dal gruppo APT Winnti ed evidenziano nuove versioni di malware Winnti noti, tra cui Spyder Loader, PRIVATELOG e WINNKIT.

I cyber-attacker hanno sfruttato il meccanismo CLFS di Windows e le manipolazioni delle transazioni NTFS, in modo da nascondere i propri payload ed eludere il rilevamento da parte dei sistemi di sicurezza tradizionali.

I report includono un’analisi della complessa catena dell’infezione che ha portato all’implementazione del rootkit WINNKIT composto da più elementi interdipendenti.

Gli attaccanti hanno adottato un delicato approccio ispirato a “La casa di carta”, ovvero ogni componente dipende dagli altri per funzionare correttamente, rendendo molto difficile analizzarne ognuno separatamente.

Il commento di Cybereason

Lior Div, CEO e co-fondatore di Cybereason, ha affermato: “Operazione CuckooBees è il culmine di un’indagine durata 12 mesi, che mette in evidenza gli intricati e vasti sforzi del gruppo Winnti (APT 41) sponsorizzato dallo stato cinese per sottrarre informazioni proprietarie da dozzine di società globali operanti nei settori difesa, energia, biotech, aerospaziale e farmaceutico.

La rivelazione più allarmante è che le società non erano consapevoli di essere state violate, per alcune almeno a partire dal 2019, dando così a Winnti l’accesso gratuito e non filtrato a proprietà intellettuale, progetti, schemi, formule, documenti sensibili e altri dati proprietari.

Le vulnerabilità di sicurezza che si trovano più comunemente in attacchi come Operazione CuckooBees sono rappresentate da sistemi senza patch, segmentazione della rete insufficiente, risorse non gestite, account dimenticati e nessun utilizzo di prodotti di autenticazione a più fattori.

Sebbene queste vulnerabilità possano sembrare banali e facili da correggere, la sicurezza quotidiana è complessa e non è sempre facile implementare mitigazioni su larga scala.

I difensori dovrebbero seguire framework MITRE e/o simili per assicurarsi di avere le giuste capacità di visibilità, rilevamento e riparazione in atto per proteggere le loro risorse più critiche”.

Leggi tutti i nostri articoli sulla sicurezza