I ricercatori di cybersecurity di Check Point hanno scoperto SIGRed (CVE-2020-1350), una vulnerabilità cosiddetta “wormable” nel server DNS di Windows che interessa le versioni di Windows Server dal 2003 al 2019 e che può essere attivata da una DNS response nociva.

Poiché il servizio DNS è in esecuzione con privilegi elevati (SYSTEM), se questa falla viene sfruttata con successo, un utente malintenzionato ottiene i diritti di amministratore di dominio, compromettendo in modo pericoloso l’intera infrastruttura aziendale.

Ad aumentare la gravità della vulnerabilità, Microsoft lo ha infatti definito come “wormable“, il che significa che un singolo exploit può avviare una reazione a catena che consente agli attacchi di diffondersi da una macchina vulnerabile all’altra senza richiedere alcuna interazione umana.

Poiché la sicurezza DNS non è qualcosa che molte organizzazioni monitorano costantemente o su cui hanno stretti controlli in atto, ciò significa che una singola macchina compromessa potrebbe consentire all’attacco di diffondersi attraverso la rete di un’organizzazione entro pochi minuti dal primo exploit.

Tanto è vero che la vulnerabilità CVE-2020-1350 è stata classificata come critical con punteggio base CVSS di 10.0, il massimo (vale a dire il peggiore e più pericoloso). Tra l’altro, Check Point sottolinea come si tratti di un bug vecchio di 17 anni.

Il contesto di questa falla è il servizio DNS, che i ricercatori di Check Point descrivono in maniera efficace come l’”elenco telefonico di Internet”: si tratta di un protocollo di rete per la traduzione di nomi host di computer umanamente comprensibili in indirizzi IP. In pratica, DNS traduce i nomi di domini che ci sono familiari in stringhe numeriche che sono significative per i protocolli di rete, ma che sarebbero difficili da ricordare per le persone.

Poiché è un componente fondamentale di Internet, ci sono molte soluzioni e implementazioni di server DNS, ma solo alcune sono ampiamente utilizzate. Windows DNS Server è l’implementazione di Microsoft ed è una parte essenziale e un requisito per un ambiente Windows Domain.

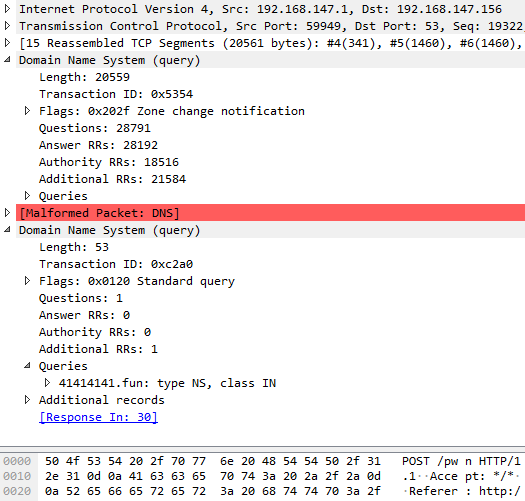

La vulnerabilità consente l’esecuzione di codice in modalità remota nei server Windows Domain Name System (DNS) quando un attacco sfrutta il fatto che i server non riescono a gestire correttamente le richieste nocive.

Il fix di Microsoft

Microsoft ha rilasciato un fix per questa vulnerabilità, e i relativi aggiornamenti per applicarla: i dettagli sono disponibili sul portale Microsoft Security Response Center ed è urgente correre ai ripari sui sistemi colpiti dalla falla CVE-2020-1350.

La spiegazione tecnica del bug e del contesto in cui esso può essere sfruttato per minare la sicurezza dell’infrastruttura informatica di un’azienda è consultabile sul blog di Check Point Research.